Computers for All

Diomidis Spinellis

Department of Management Science and Technology

Athens University of Economics and Business

Athens, Greece

dds@aueb.gr

Administrativia

Welcome

Computers for All

Goals

Understand

- how computing works

- how it affects your business

- how it affects our world

so as to be able to

- make informed decisions

- be intelligently skeptical about technology

(What should an educated person know about computers)

Overview

- Anatomy of a computer; computer architecture

- Data: representing information

- Introduction to programming

- Algorithms and data structures; database systems

- Networks and operating systems

- Computer security

- Software engineering and open-source software

Notes

Assessment

- Exercise 1: create your home page (markup languages - HTML) 20%

- Exercise 2: Excel Christmas Tree (introductory programming) 30%

- Essay: Select, install, use, and review a FLOSS application 30%

- Written exam: 20%

Other paedagogical elements

- Action based learning (aka games)

- Prepare (if needed)

- Participate

- Take it seriously, but not too seriously

- Case studies: read before each lecture

Books

- J. Glenn Brookshear. Computer Science. Addison-Wesley, eighth edition, 2004.

- David G. Messerschmitt and Clemens Szyperski. Software Ecosystem: Understanding an Indispensable Technology and Industry. MIT Press, 2004.

- Paul Graham. Hackers & Painters: Big Ideas from the Computer Age. O'Reilly and Associates, Sebastopol, CA, 2004.

- Clive Max Maxfielf. Bebop to the Boolean Boogie. Newnes, 2003.

- Bruce Schneier. Secrets & Lies: Digital Security in a Networked World. Wiley Computer Publishing, New York, 2000.

- Donald A. Norman. The Invisible Computer. MIT Press, Cambridge, 1998.

- Michael A. Williams. A History of Computing Technology. IEEE Computer Society Press, 1997.

Coursework Instructions

Deadlines

The deadline for all exercises is 2005.01.17 23:59:00 local (Athens) time.

Submissions of exercise 2 received before 2005.01.06 10:00 (am) will

receive a small bonus grade.

The above deadlines are hard: late submissions will not be marked.

Exercise 1: Create your Home Page

The assignment will be marked from the contents of your home page,

in the form it appears on the lab's web server.

Don't forget to include your name in the page you create.

To setup your page on the lab's web server, hand in the file(s)

to Spiros Kallinikos (mailto:skallin@aueb.gr),

who will upload your files to the server's directory.

Exercise 2: Excel Christmas Tree

Submissions must be sent as an Excel spreadsheet by email

to xmas-tree@istlab.dmst.aueb.gr (mailto:xmas-tree@istlab.dmst.aueb.gr).

The sheet must contain conspicuous instructions for running the

program that will create the tree, as well as your name.

Essay: Select, Install, Use, and Review an Open Source Application

Submit a printed copy of the essay and the completed questionnaire

to the course's secretariat.

Selecting an Open Source Application

- Visit

http://sourceforge.net (http://sourceforge.net)

to browse through its 92000 registered projects.

-

Select a Free/Libre open source application you perceive as useful

to do your job.

-

Make sure the application can run on your computing platform.

-

Make sure none of your colleagues has selected the specific application.

Have a look at the page

http://istlab.dmst.aueb.gr/cfa-reservations.txt (http://istlab.dmst.aueb.gr/cfa-reservations.txt)

to see which projects have already been taken.

-

Reserve the application, by sending email to

cfa-reservations@istlab.dmst.aueb.gr (mailto:cfa-reservations@istlab.dmst.aueb.gr).

Essay Outline

Your essay should use the following outline.

The proposed contents of each section are indicative;

feel free to expand them, or limit them if you do not have

enough data.

- Application Overview

Start with the application's name and sourceforge.net URL.

Continue with a short summary of the application.

- Application Functionality

Describe what the application does.

Include screen dumps here, if appropriate.

- Development History

Describe the history behind this application.

How long is it being developed?

Is it derived from another application?

- Development Team

Describe the application's development model and team.

Is this a lone developer, or an organized team?

How is the team organized?

Who can participate?

If the above are not document in the application's web pages,

just say so.

- Documentation Overview

Describe the documentation that comes with the application.

Does it contain a user manual, a reference manual, a FAQ list,

technical information?

Is on-line help available?

Can you print it in a nice format?

Is it available for browsing over the web?

- Source Code Overview

Try to unpack and browse the application's source code.

Most likely, its size and complexity will ovewhelm you;

this is expected.

If, you notice something worth reporting, include it here.

- Support Options

If you have a problem with the application how can you obtain support?

Is there a mailing list, a newsgroup, or an open forum for sending questions?

Are these qustions answered promptly?

Is there a company providing paid support?

- Application Quality

You may find some of the following criteria (derived from ISO/IEC 9126)

useful for discussing the application's quality.

- Functionality: Suitability, accuracy, interoperability, security, functionality compliance

- Reliability: Maturity, fault tolerance, recoverability, reliability compliance

- Usability: Understandability, learnability, operability, attractiveness, usability compliance

- Efficiency: Time behavior, resource utilization, efficiency compliance

- Maintainability: Analyzability, changeability, stability, testability, maintainability compliance

- Portability: Adaptability, installability, replaceability, coexistence, portability compliance

- Software License

How is the application licensed?

Does it affect the way you use it?

- Critical Evaluation

Evaluate the application in the context of your work and time constraints.

Was installing and learning the application a waste of time,

or did you benefit from it?

- Appendix A: Detailed Logbook

Log your work in a logbook.

Adopt the following format, and submit it as an appendix.

Be honest, this part will be graded for its completeness,

but its actual contents will not affect your grade.

Do not try to impress us with an entry indicating you

worked on New Year's day.

| Date | Time | Action |

|---|

| 2004.12.23 | 13:14 | Work session start |

| 2004.12.23 | 13:15 | Browse sourceforge.net, looking for application |

| 2004.12.23 | 13:38 | Start downloading Fingerprint manager |

| 2004.12.23 | 13:42 | Install application |

| 2004.12.23 | 13:43 | Installation failed |

| 2004.12.23 | 13:45 | Work session start |

| 2004.12.23 | 13:46 | Browse sourceforge.net, looking for another application |

| 2004.12.23 | 13:55 | Work session end |

| 2004.12.26 | 20:03 | Work session start |

| 2004.12.26 | 20:10 | Download Mozilla |

| 2004.12.26 | 20:15 | Install application |

| 2004.12.26 | 20:30 | Send my first email message |

| 2004.12.26 | 20:30 | Work session end |

- Appendix B: Questionnaire

This part is also not used in the grade, but its completion is

compulsorily.

Questionnaire

Please print out and complete this questionnaire after completing

the rest of your essay.

Answer the following questions,

based on your (we know, limited) experience with downloading and using

an open-source application.

|

|

| I find an open source application easy to use | 1 | 2 | 3 | 4 | 5 |

| Using an open source application would make it easier to do my job | 1 | 2 | 3 | 4 | 5 |

| I intend to install and use an open source application on my computer | 1 | 2 | 3 | 4 | 5 |

| All things considered, using an open source application in my job is a good idea | 1 | 2 | 3 | 4 | 5 |

| Using an open source application would enhance my effectiveness of the job | 1 | 2 | 3 | 4 | 5 |

| Learning to operate an open source application is easy to me | 1 | 2 | 3 | 4 | 5 |

| I intend to use an open source application as a primary function in my job | 1 | 2 | 3 | 4 | 5 |

| All things considered, using an open source application in my job is a positive idea | 1 | 2 | 3 | 4 | 5 |

| Using an open source application in my job would increase my productivity | 1 | 2 | 3 | 4 | 5 |

| I find it easy to get an open source application to do what I want to do | 1 | 2 | 3 | 4 | 5 |

| Using an open source application in my job would enable me to accomplish tasks more quickly | 1 | 2 | 3 | 4 | 5 |

| It is easy for me to become skillful at using an open source application | 1 | 2 | 3 | 4 | 5 |

| I would find an open source application useful in my job | 1 | 2 | 3 | 4 | 5 |

| My interaction with an open source application is clear and understandable | 1 | 2 | 3 | 4 | 5 |

| I intend to use an open source application frequently in my job | 1 | 2 | 3 | 4 | 5 |

| I find an open source application to be flexible to interact with | 1 | 2 | 3 | 4 | 5 |

| All things considered, using an open source application in my job is a beneficial idea | 1 | 2 | 3 | 4 | 5 |

| I intend to use an open source application in doing my job | 1 | 2 | 3 | 4 | 5 |

| All things considered, using an open source application in my job is a wise idea | 1 | 2 | 3 | 4 | 5 |

Coursework Advice

Technical work, especially that involving computers, often runs into

unforseen difficulties.

Programs can crash, computers can stop working, ugly bugs can force

your to work around a problem.

Therefore:

- Schedule plenty of time for these difficulties.

- Don't wait till the last moment to test your program.

- Test early and often the results of your work (web page, program).

- Early on, make sure you are familiar with the submission procedures,

and that these work for you.

- Don't wait till the last moment to submit your work.

Anatomy of a Computer; Computer Architecture

Πρόδρομοι της πληροφορικής

- ´Ανθρωπος: ο πρώτος υπολογιστής

- Το δεκαδικό (decimal) σύστημα και οι τέσσερεις πράξεις

- Ο αλγόριθμος του Ευκλείδη για το ΜΚΔ

- Μηχανικά βοηθήματα

- Πέτρες

- ´Αβακας

- Ο αστρολάβος των Αντικηθύρων - διαφορικά γρανάζια

- Αριθμομηχανές

- Wilhelm Schickard (1592-1635)

Συνεργάστηκε με τον Kepler, μηχανή που άθροιζε και πολλαπλασίαζε (σε

πολλαπλά βήματα) αριθμούς

έξι ψηφίων.

- Blaise Pascal (1632-1662)

Κατασκεύασε πάνω από 30 αθροιστικές μηχανές, η αφαίρεση γίνονταν

με τη μέθοδο του συμπληρώματος.

- Gottfried Leibniz (1646-1716)

Προσπάθεια για πολλαπλασιασμό

- Αποθηκευμένα προγράμματα

- Λατέρνες και μηχανικά πιάνα

- Ελεγχόμενοι αργαλιοί (Jacquard 1805)

- Η διαφορική μηχανή του Charles Babbage (1792-1871)

- Η αναλυτική μηχανή του Charles Babbage

- Διάτρητες κάρτες (punched cards)

(Hollerith 1886)

Ο αλγόριθμος ΜΚΔ του Ευκλείδη

Θέλουμε να βρούμε το μέγιστο κοινό διαιρέτη των Α και Β, Α > Β

(Π.χ. ΜΚΔ των 18 και 24 είναι το 6, ΜΚΔ των 378 και 216 είναι το 54)

- Διαιρούμε ακέραια το Α με το Β και έχουμε ένα υπόλοιπο Υ

- Αν το Υ είναι 0 τότε ο Β είναι ο ΜΚΔ

- Αν το Υ δεν είναι 0 τότε υπολογίζουμε ως ΜΚΔ τον ΜΚΔ του Β και Υ

Ο αστρολάβος των Αντικηθύρων

Μηχανικός υπολογιστής του William von Schickard

Η διαφορική μηχανή του Charles Babbage

Η αναλυτική μηχανή του Charles Babbage

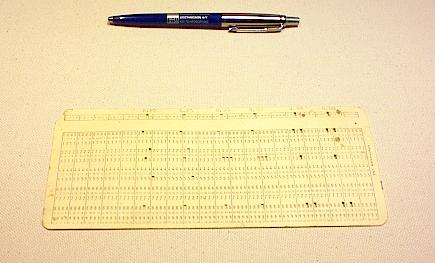

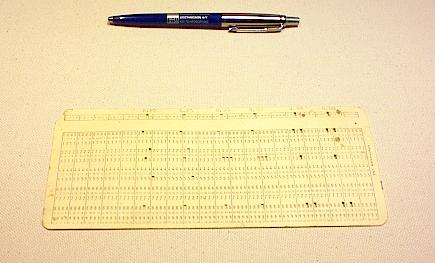

Διάτρητη κάρτα (1950)

Η βάση της διαφορικής μηχανής

Υπολογισμοί με πολυώνυμα

- Πολλές συναρτήσεις εκφράζονται ως πολυώνυμα

- cos(x) = 1 - x2/2! + x4/4! - x6/6! + ... + (-1)r*x(2*r)/(2*r)!

- ln(1 + x) = x - x2/2 + x3/3 - x4/4 + ... + (-1)(r+1)*xr/r

- Πολυώνυμα βαθμού ν έχουν σταθερές διαφορές τάξεως ν

f(x) = x2

1

3

4 2

5

9 2

7

16 2

9

25 2

11

36

f(x) = 3x2 + 2x + 5

10

11

21 6

17

38 6

23

61 6

29

90

Το παράδειγμα με τα ρολόγια

Clock A Clock B Clock C

1 3 2

+3 +2

4 5 2

+5 +2

9 7 2

+7 +2

16 9 2

Ακαδημαϊκές προσπάθειες Η/Υ

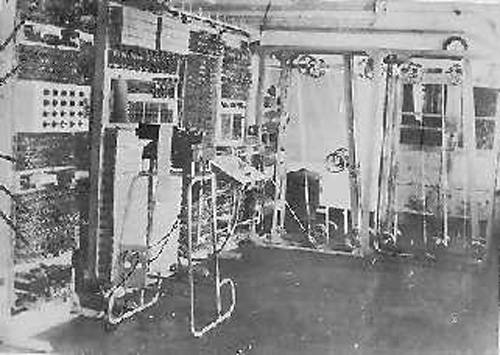

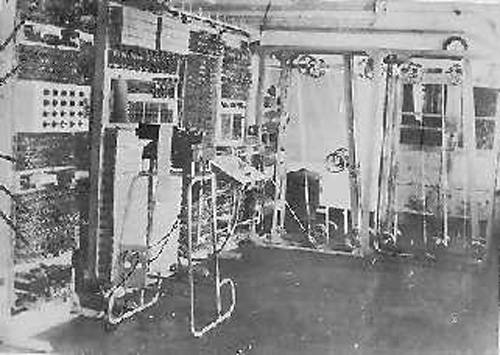

- Colossus Mark I (1943)

Σχεδιασμένο για την εκτέλεση λογικών πράξεων

- Harvard Mark I 1944 (relay computer)

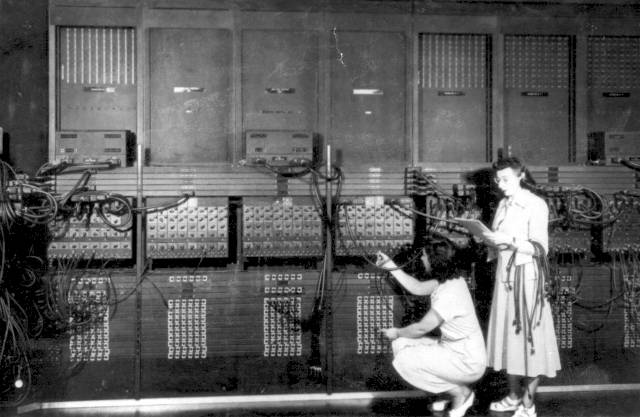

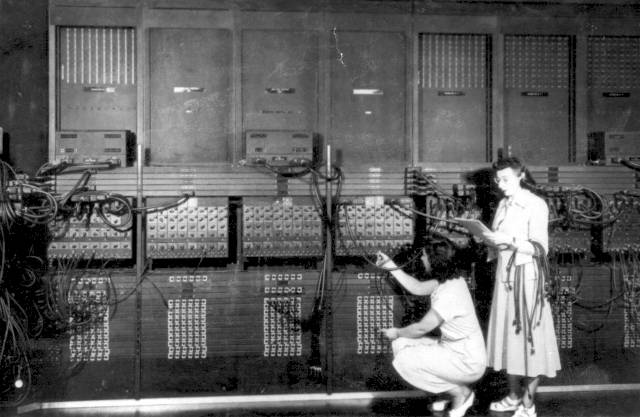

- ENIAC (1946-1955) Mauchly και Eckert - Moore School of

Electrical Engineering, University of Pensylvania

- EDVAC (1946, Cambridge) και EDSAC (1949, Moore School) Αποθηκευμένο πρόγραμμα

- Πανεπιστήμιο του Machester (1949)

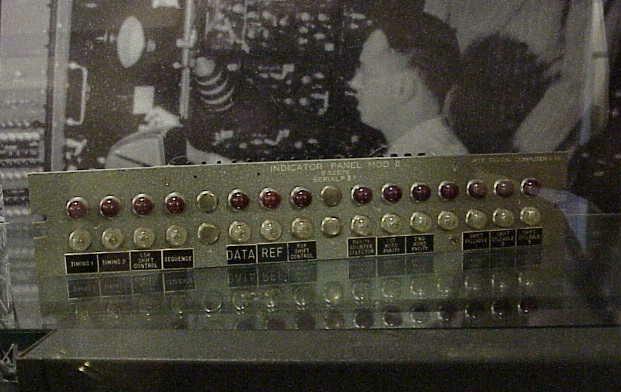

- Whirlwind (1950)

Έργο για λογαριασμό του αμερικανικού ναυτικού.

Οθόνη CRT, 20000 εντολές / δευτερόλεπτο.

ENIAC (1946-1955)

Colossus Mark I (1943)

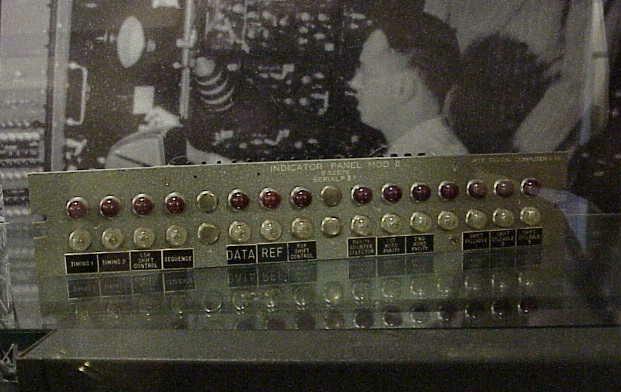

Ο πίνακας οργάνων του υπολογιστή Whirlwind (1947)

Πρώτοι εμπορικοί Η/Υ

- IBM

- Σειρά 600 (1935) - "multiplying punch" - προγραμματισμός με πλακέτες

- SSEC (ηλεκτρομηχανικό: 13000 λυχνίες, 23000 ρελέ) (1948)

- Σειρά 700 (1952) (ενοικίαση προς $1500/ μήνα) - FORTRAN

- UNIVAC (Eckert/Mauchly 1950)

- Raytheon και Honeywell

- RCA

- Burroughs

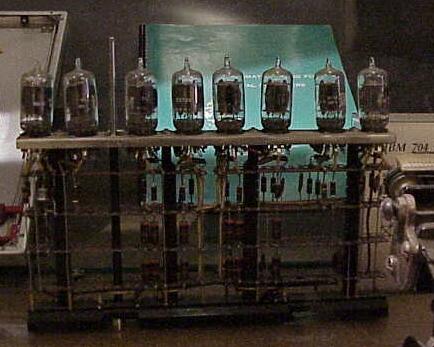

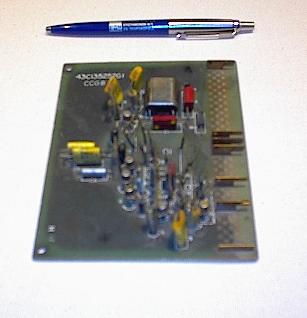

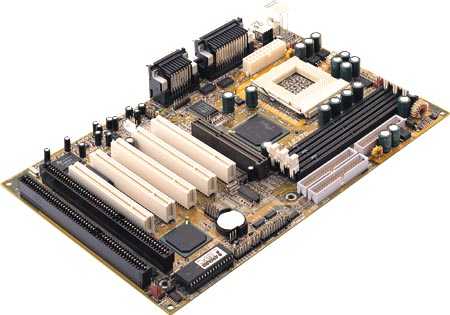

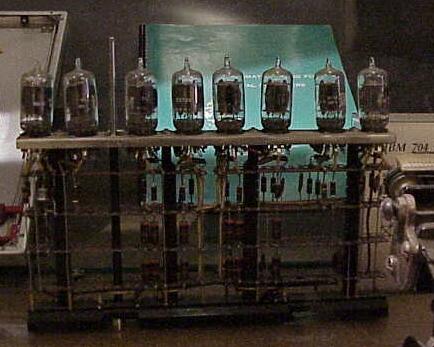

Ένα από τα 4000 αρθρώματα του IBM 704

Θεωρητικό υπόβαθρο

- Kurt Goedel. On Formally Undecidable Propositions in Principia

Mathematica and Related Systems (1931).

- Alan M. Turing. On Computable Numbers with an Application to the

Entscheidungsproblem (1936)

- Norbert Wiener. Cybernetics: The study of control and

communication in the animal and the machine (1947)

- C. E. Shannon. The Mathematical Theory of Communication (1948)

Τεχνολογική εξέλιξη

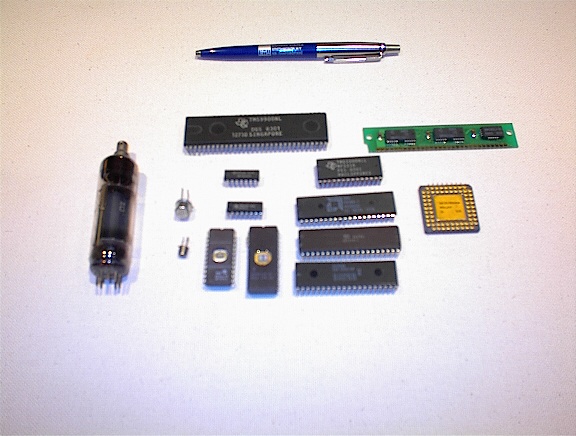

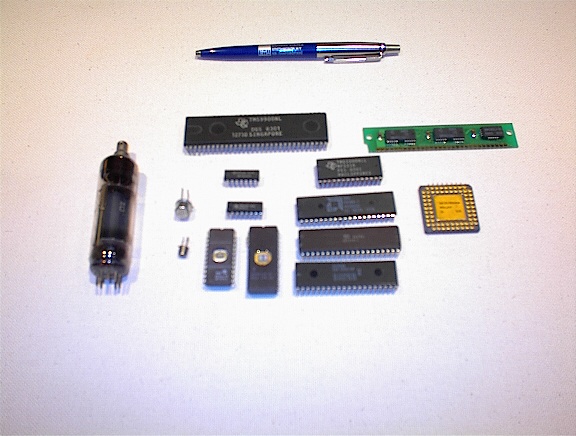

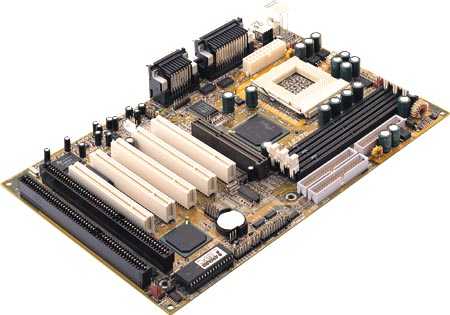

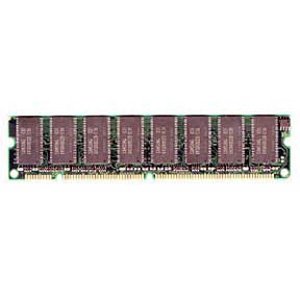

Από αριστερά:

- λυχνία,

- τρανζίστορ,

- μνήμες EPROM TTL, επεξεργαστές (1980),

- επεξεργαστής και άρθρωμα μνήμης RAM 1995

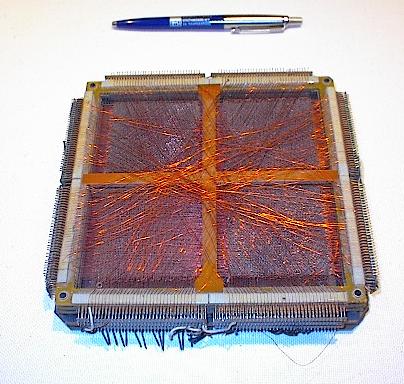

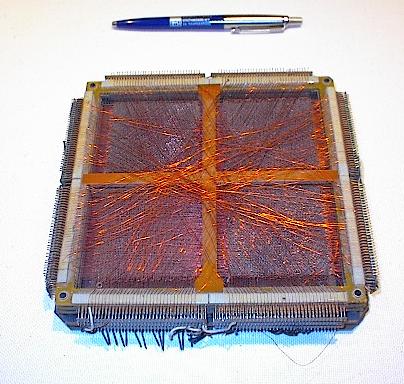

Μνήμη φερριτικού πυρήνα

Λογικό κύκλωμα με λυχνία (IBM Pluggable Units - 1950)

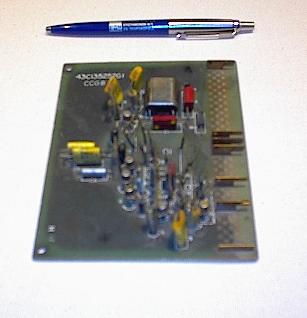

Λογικό κύκλωμα με τρανζίστορ (1960)

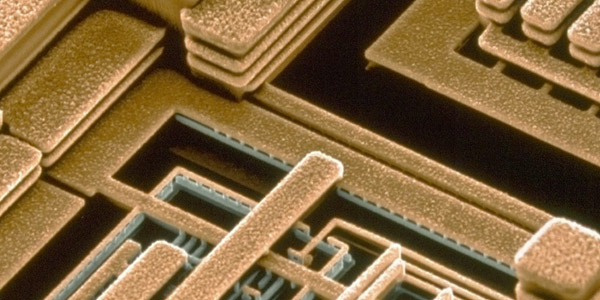

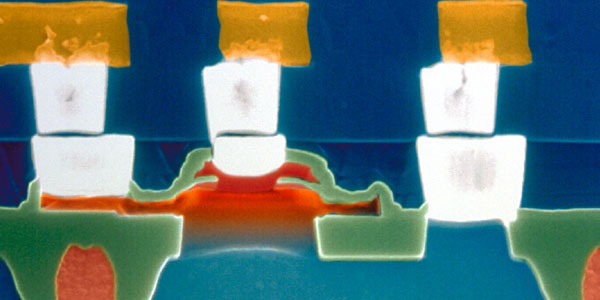

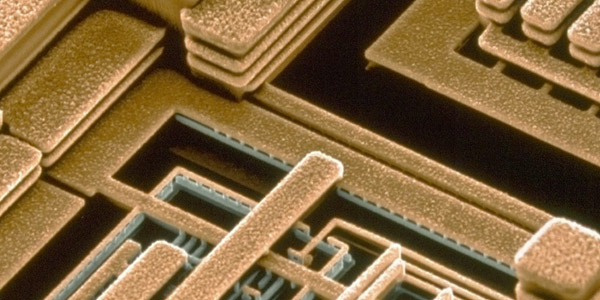

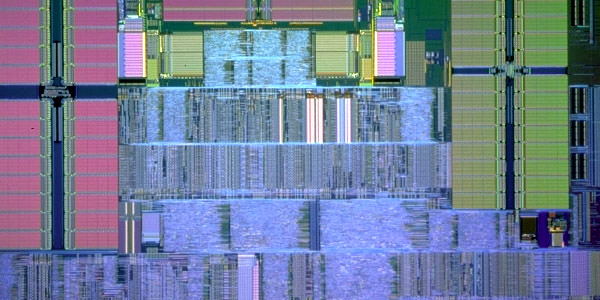

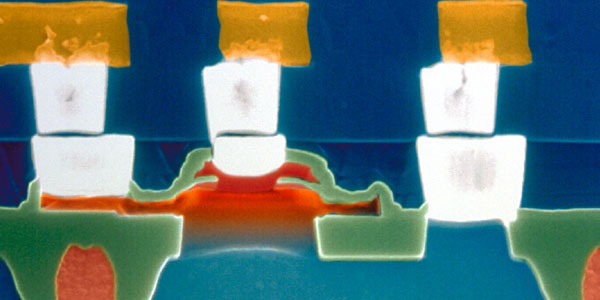

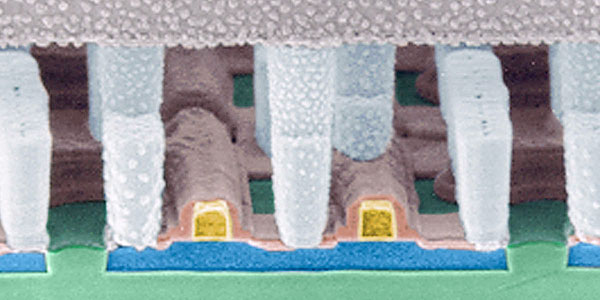

Τεχνολογία ημιαγωγών

- Το πυρίτιο (silicon) (Si)

- Si n (περίσσεια e) με προσθήκη P, As, Sb

- Si p (έλλειμμα e) με προσθήκη B, Al, Ga

- SiO2 (κακός αγωγός)

- Τεχνολογία N-MOS

- Βασικά στοιχεία κατασκευής ολoκληρωμένων κυκλωμάτων

- Ανάπτυξη κρυστάλων Si

- Κοπή δίσκων

- Κατασκευή με φωτολιθογραφία

- Διάχυση p

- Οξείδωση SiO2

- Επίστρωση πολυπυριτίου

- Φωτολιθογραφία και απόξεση για εμφάνιση του Si p

- Διάχυση n

- Απόθεση SiO2 για μόνωση

- Φωτολιθογραφία και απόξεση

- Απόθεση Al για δημιουργία συνδέσεων

- Φωτολιθογραφία και απόξεση Al

- Κοπή και συσκευασία

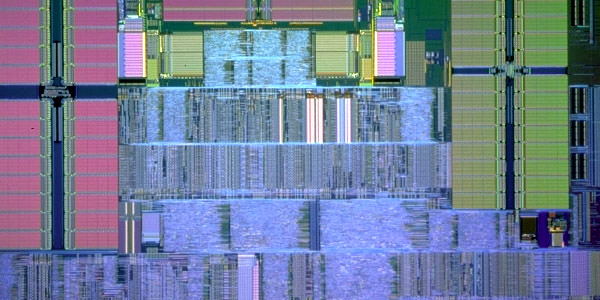

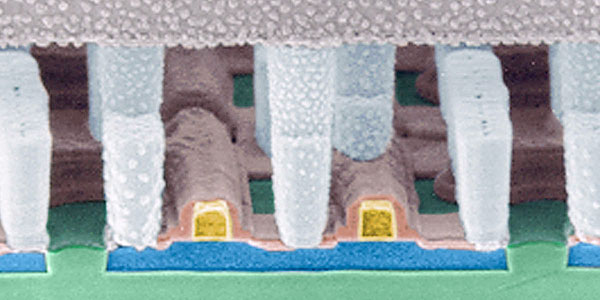

Τεχνολογία CMOS 7S και έξι επιστρώματα χαλκού

Ο επεξεργαστής 750 της αρχιτεκτονικής IBM Power PC

υλοποιημένος με την τεχνολογία χαλκού CMOS 7S

Πυρίτιο σε γερμάνιο (τομή)

Κύκλωμα κατασκευασμένο με την τεχνολογία

πυριτίου σε μονωτικό υλικό (silicon on insulator (SOI))

σε ηλεκτρονικό μικροσκόπιο

Οι εικόνες προέρχονται από τον τόπο

IBM Microelectronics Gallery (http://www.chips.ibm.com/gallery/index.html).

Δομικά στοιχεία

- Λογικές πύλες

- Αθροιστές

- Αριθμητική και λογική μονάδα

- Δισταθή κυκλώματα

- Τεχνολογίες μνήμης

- Μικροεπεξεργαστές

Λογικές πύλες

- Πύλη άρνησης (NOT) Y = !A

- Πύλη σύζευξης (AND) Y = A && B

- Πύλη διάζευξης (OR) Y = A || B

- Πύλη αποκλειστικής διάζευξης (XOR) Y = A ^ B

Μερικές φορές θα συναντήσετε και παλαιότερα σύμβολα για τις ίδιες πύλες

όπως αυτά που απεικονίζονται στο διάγραμμα που ακολουθεί:

Αθροιστές

Με βάση τις πύλες μπορούν να κατασκευστούν κυκλώματα που κάνουν

υπολογισμούς.

- Απλός αθροιστής (adder)

- Αθροιστής με κρατούμενο ή πλήρης αθροιστής (full adder)

| C0 | A | B | Σ | C1 |

|---|

| 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 1 | 0 |

| 0 | 1 | 0 | 1 | 0 |

| 0 | 1 | 1 | 0 | 1 |

| 1 | 0 | 0 | 1 | 0 |

| 1 | 0 | 1 | 0 | 1 |

| 1 | 1 | 0 | 0 | 1 |

| 1 | 1 | 1 | 1 | 1 |

- Σύνδεση αθροιστών

Σ = Α + Β

(Στην πράξη το κρατούμενο υπολογίζεται παράλληλα με το αποτέλεσμα).

Αριθμητική και λογική μονάδα

Η αριθμητική και λογική μονάδα (arithmetic and logical unit (ALU))

εκτελεί αριθμητικές και λογικές πράξεις ανάμεσα σε δύο τελεστέους.

- Τελεστές

- Πράξη π.χ. 74ALS381:

- A - B

- B - A

- A + B

- A ^ B

- A | B

- A & B

Πράξεις που εκτελεί η ALU 74AS181

Υλοποίηση της ALU 74AS181

Δομή ενός υπολογιστή

Κεντρική μονάδα επεξεργασίας

O κύκλος εντολών

- Ανάκληση εντολής (Instruction fetch)

- Αποκωδικοποίηση εντολής (Instruction decode)

- Εκτέλεση εντολής (Instruction execution)

- Πρόσβαση μνήμης (Memory access)

- Εγγραφή

Κύρια μνήμη

Περιφερειακή μνήμη

- Μαγνητικοί δίσκοι

- Δισκέτες

- CD-ROM

- DVD

- Μαγνητο-οπτικοί δίσκοι

- Μαγνητικές ταινίες

- Μονάδες αυτοματοποιημένης εναλλαγής μέσων

Μονάδα σκληρού δίσκου

Μονάδα ταινίας

Συσκευές εισόδου

Συσκευές εξόδου

Σχεδιογράφος

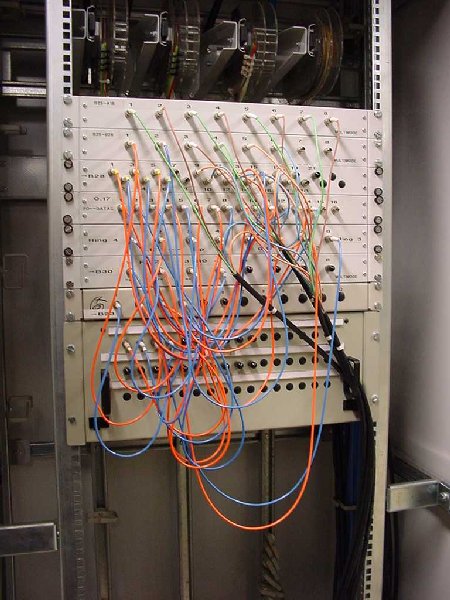

Συσκευές επικοινωνίας

- Διαμορφωτής / αποδιαμορφωτής (MODEM)

- Σύνδεση με ISDN

- Ευρυζωνική σύνδεση (xDSL)

- Σύνδεση με δίκτυο Ethernet

- Σύνδεση με δίκτυο οπτικής ίνας

- Ασύρματη σύνδεση

MODEM

Τερματισμός οπτικών ινών

Η επιστήμη της πληροφορικής

- Υλικό

- Λογικά κυκλώματα και μνήμες

- Επικοινωνίες και μονάδες εισόδου / εξόδου

- Ολοκληρωμένα κυκλώματα

- Οργάνωση συστημάτων

- Αρχιτεκτονικές επεξεργαστών

- Δίκτυα

- Απόδοση

- Λογισμικό

- Προγραμματισμός

- Τεχνολογία λογισμικού

- Λειτουργικά συστήματα

- Δεδομένα

- Δομές δεδομένων

- Θεωρία κωδικοποίησης και πληροφορίας

- Αρχεία

- Θεωρία υπολογιστών

- Υπολογισμοί από αφηρημένες μηχανές

- Ανάλυση αλγορίθμων

- Λογική και ερμηνεία προγραμμάτων

- Μαθηματική λογική και φορμαλιστικές γλώσσες

- Μαθηματικά της πληροφορικής

- Αριθμητική ανάλυση

- Διακριτά μαθηματικά

- Πιθανότητες και στατιστική

- Μαθηματικό λογισμικό

- Πληροφοριακά συστήματα

- Αρχές και μοντέλα

- Διαχείριση βάσεων δεδομένων

- Αποθήκευση και ανάκτηση πληροφοριών

- Εφαρμογές

- Επικοινωνία με τον άνθρωπο

- Μεθοδολογίες πληροφορικής

- Αλγεβρική επεξεργασία

- Τεχνητή νοημοσύνη

- Γραφικά

- Επεξεργασία εικόνας

- Επεξεργασία σημάτων

- Προσομοίωση και μοντελοποίηση

- Επεξεργασία κειμένου

- Εφαρμογές

- Γραφείου

- Φυσικών επιστημών και μηχανικού

- Βιολογικών και ιατρικών επιστημών

- Κοινωνικών και ψυχολογικών επιστημών

- Τέχνης και ανθρωπιστικών επιστημών

- Σχεδιασμός με υπολογιστή

- Πληροφορική και κοινωνία

- Η βιομηχανία υπολογιστών

- Ιστορία της πληροφορικής

- Πληροφορική και εκπαίδευση

- Πληροφορική και κοινωνία

- Νομικές διαστάσεις

- Το επάγγελμα του επιστήμονα πληροφορικής

(Βασισμένο στο σύστημα ταξινόμησης ACM Computing Reviews.)

Βιβλιογραφία

- J. Glenn Brookshear.

Computer Science, pages 1–15, 28–33, 73–108.

Addison-Wesley, 8th edition, 2004.

- IEEE Computer, July 1985.

- Aaron Finerman.

The CR classification system.

ACM Computing Reviews, pages 4–19, January 1992.

- John L. Hennessy

and David A. Patterson.

Computer Architecture: A Quantitative Approach.

Morgan Kaufmann Publishers, 1990.

- Roger Hunt and John

Shelley.

Computers and Common Sense.

Prentice Hall, fourth edition, 1988.

- IEEE annals of the history of

computing.

Published by the Institute of Electrical and Electronics Engineers Computer

Society.

- J.A.N. Lee.

Computer pioneers.

IEEE Computer Society Press, 1995.

- Brian Randell.

The Origins of Digital Computers.

Springer Verlag, Berlin, 1973.

- Eric Raymond.

The

New Hacker's Dictionary.

MIT Press, 1991.

- Saul Rosen.

Electronic computers: A historical survey.

ACM Computing Surveys, 1(1):7–36, March 1969.

- Richard L. Sites.

Alpha AXP architecture.

Communications of the ACM, 36(2):33–44, February 1993.

- Joseph Weizenbaum.

Computer Power and Human Reason.

Pelican books, 1984.

- Michael A. Williams.

A

History of Computing Technology.

IEEE Computer Society Press, 1997.

Γενικές πηγές στο διαδίκτυο

Πηγές στο διαδίκτυο

Data: Representing Information

Φυσικός κόσμος και πληροφορική

Φυσικός κόσμος

- Αντικείμενα

- Ενέργειες

Πληροφορική

- Δεδομένα (data)

- Αλγόριθμοι (algorithms)

Χάρτης καιρού

Εύρεση του κυρτού φλοιού

Αλφάβητα και κωδικοποίηση

Ορολογία

- Bit (b)

- 0 ή 1

- Byte (B)

- 8 bit - 28 = 256 τιμές

- Word

- φυσική ομάδα από bit(π.χ. 16, 32, 36, 48, 64).

Στους υπολογιστές που χρησιμοποιούμε 32.

- KiB/KB

- Kibi/Kilo - 1024 (210)

- MiB/MB

- Mebi/Mega - 1.028.576 (220)

- GiB/GB

- Gibi/Giga - 1.073.741.824 (230)

- TiB/TB

- Tebi/Tera - 1.099.511.627.776 (240)

- PiB/PB

- Peti/Peta - 1.125.899.906.842.624 (250)

Μνημονικός κανόνας

210 είναι περίπου ίσο με 103

2N * 10 είναι περίπου ίσο με 10N * 3

Παραδείγματα κωδικοποίησης

- Αριθμοί

- Χρόνος

- Ήχος

- Χρώματα (με μεταβολή κόκκινου, πράσινου, μπλε)

- Εικόνα

Παράσταση χαρακτήρων

- Morse

Α .-

Β -...

Γ --.

Δ -..

Ζ --..

Ε .

Θ -.-.

- Baudot

- EBCDIC

A 193

B 194

C 195

D 196

- ASCII

A 64

B 65

C 66

D 67

- ISO-8859-7, ISO-8859-13, ΕΛΟΤ-928

Α 193

Β 194

Γ 195

Δ 196

- Unicode (http://www.unicode.org)

Ελληνικό άλφα πεζό με τόνο (ά) 940

Ελληνικό ωμέγα κεφαλαίο (Ω) 937

Αραβικό γράμμα SEEN μόνο 65201

Αραβικό γράμμα SEEN αρχικό 65202

Αραβικό γράμμα SEEN μέσο 65203

Αραβικό γράμμα SEEN τελικό 65204

Παράσταση των χαρακτήρων "HELLO, WORLD! ABCDEFGHIJKLM 0123456789"

σε διάτρητη κάρτα.

________________________________________________

/HELLO, WORLD! ABCDEFGHIJKLM 0123456789 |

|]] ] ]]]]]]]]] |

| ]]] ]]] ]]]] |

| ] ] ] ] |

|11111111111111]11111111]11111]111111111111111111|

|222222222222222]22222222]22222]22222222222222222|

|33]]3]3333]33333]33333333]33333]3333333333333333|

|44444444444]44444]44444444]44444]444444444444444|

|5]5555555555555555]55555555555555]55555555555555|

|6666]66]]6666666666]66666666666666]6666666666666|

|777777777777]7777777]77777777777777]777777777777|

|]8888]888888]88888888]88888888888888]88888888888|

|999999999]999999999999]99999999999999]9999999999|

|________________________________________________|

Παράσταση των χαρακτήρων "HELLO, WORLD! ABCDEFGHIJKLM 0123456789"

σε διάτρητη ταινία.

___________

| o o. |

| o .o o|

| o o.o |

| o o.o |

| o o.ooo|

| o o.o |

| o . |

| o o .ooo|

| o o.ooo|

| o o . o |

| o o.o |

| o .o |

| o . o|

| o . |

| o . o|

| o . o |

| o . oo|

| o .o |

| o .o o|

| o .oo |

| o .ooo|

| o o. |

| o o. o|

| o o. o |

| o o. oo|

| o o.o |

| o o.o o|

| o . |

| oo . |

| oo . o|

| oo . o |

| oo . oo|

| oo .o |

| oo .o o|

| oo .oo |

| oo .ooo|

| ooo. |

| ooo. o|

___________

Εμφάνιση χαρακτήρων

Simple rendering

Anti-aliased rendering

ClearType rendering

Παράσταση ιστοσελίδων με HTML

H HTML είναι μια εφαρμογή της SGML για την περιγραφή σελίδων στο Web.

Περιοχές του κειμένου σημειώνονται με ετικέτες (tags).

Κάθε ετικέτα περιλαμβάνει το όνομά της και παραμέτρους.

Οι ετικέτες γράφονται ως εξής:

<όνομα ετικέτας παράμετροι>

Μια περιοχή του κειμένου μπορεί να σημειωθεί ως εξής:

<ετικέτα>

περιοχή που σημειώνεται

</ετικέτα>

Βασικές ετικέτες που υποστηρίζει η HTML είναι οι παρακάτω:

- html

- περιγραφή ολόκληρης σελίδας

- head

- επικεφαλίδα της σελίδας

- body

- κείμενο της σελίδας

- h1-h6

- επικεφαλίδες του κειμένου

- p

- Παράγραφος

- ul

- λίστα με τελείες

- ol

- αριθμημένη λίστας

- li

- στοιχείο λίστας

- br

- αλλαγή γραμμής

- hr

- οριζόντια γραμμή

- img

- εικόνα

- a

- (anchor) σημείο πρόσβασης από ή σε υπερκείμενο

- pre

- προστοιχειοθετημένο κείμενο

- dl, dt, dd

- λίστα περιγραφών, περιγραφές

- i

- πλάγιοι χαρακτήρες

- b

- έντονοι χαρακτήρες

- table, tr, th/td

- Πίνακας, γραμμή, επικεφαλίδα / δεδομένα

- <!-- κείμενο -->

- σχόλιο

Παράδειγμα σελίδας:

<!doctype html public "-//IETF//DTD HTML//EN">

<html>

<head>

<title>Τίτλος της σελίδας</title>

<meta NAME="GENERATOR" CONTENT="thread.pl">

<meta NAME="AUTHOR" CONTENT="Diomidis Spinellis">

<meta HTTP-EQUIV="Content-type" CONTENT="text/html; charset=ISO-8859-7">

<link REV="made" HREF="mailto:dds@aueb.gr">

<link REL="ToC" href="./web/index.htm">

<link REV="Subdocument" href="./web/index.htm">

<link REL="previous" href="./web/http.htm">

<link REL="next" href="./web/cgi.htm">

</head>

<body>

<h1>Επικεφαλίδα πρώτου επιπέδου</h1><hr />

<p>

Κείμενο που περιέχει ένα σημείο κατάληξης υπερκειμένου

<a name="G42"> (<em>με έντονο κείμενο</em>)</a>

και μια λίστα:

<ul>

<li> στοιχείο 1 </li>

<li> στοιχείο 2 </li>

</ul>

</p>

<p>

Νέα παράγραφος με ένωση υπερκειμένου στο

<a href="http://www.aueb.gr">Οικονομικό Πανεπιστήμιο</a>

</p>

<hr />

</body>

</html>

Αυτή θα εμφανιστεί ως εξής:

Επικεφαλίδα πρώτου επιπέδου

Κείμενο που περιέχει ένα σημείο κατάληξης υπερκειμένου

(με έντονο κείμενο)

και μια λίστα:

Νέα παράγραφος με ένωση υπερκειμένου στο

Οικονομικό Πανεπιστήμιο (http://www.aueb.gr)

Ιστορία αριθμητικών συστημάτων

Συστήματα παράστασης

- Ειδικές παραστάσεις για σύνολα (π.χ. Χ = 10)

Βαβυλώνιοι, Αιγύπτιοι, Έλληνες, Κινέζοι, Ρωμαίοι

- Εξηκονταδικό σύστημα των Βαβυλωνίων (1750 π.Χ.)

- Εικοσαδικό σύστημα των Μάγια

- Υπολογισμοί στο δεκαδικό σύστημα στην αρχαία Ελλάδα

- Η χρήση του 0 (Ινδία 600 μ.Χ.)

- Μεταφορά στην Περσία (750 μ.Χ.), το έργο του al-Khwarizmi.

- Η χρήση του εξηκονταδικού συστήματος από τον Πτολεμαίο και μετά

για κλάσματα

- Leonardo Pisano (Fibonacci)

x^3 + 2x^2 + 10x = 20 :

x = 1o 22' 7" 33iv 4v 40vi

- Δεκαδικά κλάσματα από τους Κινέζους

π = 3 chang, 1 chhih, 4 tshun, 1 fen, 5 li, 9 hao, 2 miao, 7 hu

- Ευρώπη (Simon Stevin 1585), λογάριθμοι

Το δυαδικό σύστημα

- Μέτρηση υγρών στην Αγγλία (13ος αιώνας)

2 gills = 1 chopin

2 chopins = 1 pint

2 pints = 1 quart

2 quarts = 1 pottle

2 pottles = 1 gallon

2 gallons = 1 peck

2 pecks = 1 demibushel

2 demibushels = 1 bushel

2 firkjins = 1 kilderkin

2 kilderkins = 1 barrrel

2 barrels = 1 higshead

2 higsheads = 1 pipe

2 pipes = 1 tun

- Η παρατήρηση του Pascal (1658):

κάθε αριθμός μεγαλύτερος του 1 μπορεί να χρησιμοποιηθεί ως βάση

- Ανάλυση και πράξεις (G. W. Leibniz 1703)

Ακέραιοι αριθμοί

Μετατροπές

- Από δυαδικό (binary) σε δεκαδικό

...ΕΔΓΒΑ2 =

Α * 20 +

Β * 21 +

Γ * 22 +

Δ * 23 +

Ε * 24 +

... =

A * 1 +

Β * 2 +

Γ * 4 +

Δ * 8 +

E * 16 +

...

Παράδειγμα:

10112 =

1 * 20 +

1 * 21 +

0 * 22 +

1 * 23 =

1 * 1 +

1 * 2 +

0 * 4 +

1 * 8 =

1 + 2 + 0 + 8 = 1110

- Από δεκαδικό σε δυαδικό

Διαιρούμε διαδοχικά με το 2 και γράφουμε τα υπόλοιπα από δεξιά προς τα αριστερά.

- Για ευκολία συχνά παριστάνουμε τετράδες ψηφίων του δυαδικού συστήματος στο

δεκαεξαδικό (hexadecimal)

σύστημα (με βάση το 16) σύμφωνα με τον παρακάτω πίνακα:

| Ν16 | Ν2 |

|---|

| 0 | 0000 |

| 1 | 0001 |

| 2 | 0010 |

| 3 | 0011 |

| 4 | 0100 |

| 5 | 0101 |

| 6 | 0110 |

| 7 | 0111 |

| 8 | 1000 |

| 9 | 1001 |

| A | 1010 |

| B | 1011 |

| C | 1100 |

| D | 1101 |

| E | 1110 |

| F | 1111 |

Παράδειγμα:

FOOD16 = 1111 0000 0000 11012

Πρόσθεση και πολλαπλασιασμός

Πρόσθεση

| Ψηφίο 1 | Ψηφίο 2 | 'Aθροισμα | Κρατούμενο |

|---|

| 0 | 0 | 0 | 0 |

| 0 | 1 | 1 | 0 |

| 1 | 0 | 1 | 0 |

| 1 | 1 | 0 | 1 |

Παράδειγμα:

1110

+10111

------

100101

Δηλαδή

11102 + 101112 = 1001012 ή

1410 + 2310 = 3710

Πολλαπλασιασμός

Παράδειγμα:

1011

X 11

------

1011

+1011

------

100001

Δηλαδή

10112 + 112 = 1000012 ή

1110 + 310 = 3310

Αρνητικοί αριθμοί και αφαίρεση

Αφαίρεση με το μέθοδο του συμπληρώματος

Παράδειγμα 1

X = 4 - 3 <=>

X + 10 = 4 + (10 - 3) <=>

X + 10 = 4 + 7 <=>

X = 4 + 7 - 10 <=>

X = 11 - 10 <=>

X = 1

Παράδειγμα 2

X = 45 - 23 <=>

X + 100 = 45 + (100 - 23) <=>

X + 100 = 45 + 77 <=>

X = 45 + 77 - 100 <=>

X = 122 - 100 <=>

X = 22

Η εύρεση του

συμπληρώματος (complement)

ως προς ένα ΒN (π.χ. 10 - 3 ή 100 - 23)

και η απαλειφή του όρου ΒN στο τέλος είναι πράξεις εύκολες.

Αν θεωρήσουμε πως όλοι οι αριθμοί μας είναι μικρότεροι από ΒN/2

και στο τέλος κάθε πράξης απαλείφουμε τον όποιο όρο ΒN

τότε μπορούμε να παριστάνουμε τους αρνητικούς αριθμούς ως θετικούς

με βάση το συμπλήρωμά τους από το ΒN

(π.χ. το -3 ως 7 για ΒN = 101 ή

το -23 ως 77 για ΒN = 102)

και να κάνουμε πρόσθεση αντί για αφαίρεση.

Εύρεση του συμπληρώματος στο δυαδικό σύστημα

Παράδειγμα για τον αριθμό 01002 και ΒN = 24

(100002):

10000

-0100

-----

1100

Στο δυαδικό σύστημα το αποτέλεσμα της αφαίρεσης του αριθμού Α από το

ΒN (δηλαδή η παράσταση του -Α με το μέθοδο του συμπληρώματος)

μπορεί να υπολογιστεί εύκολα με δύο ισοδύναμους τρόπους:

- Αντιστρέφουμε τα 0 σε 1 και 1 σε 0 και προσθέτουμε 1:

0100 -> 1011

1011 + 1 = 1100

- Αντιγράφουμε από δεξιά προς τα αριστερά όλα τα 0 και το πρώτο 1 και

αντιστρέφουμε τα υπόλοιπα 0 σε 1 και 1 σε 0:

0 -> 0 (αντιγραφή)

0 -> 0 (αντιγραφή)

1 -> 1 (αντιγραφή)

0 -> 1 (αντιστροφή)

Παράδειγμα παράστασης

Για ΒN = 24 οι αριθμοί που μπορούν

να παρασταθούν είναι οι -8...7:

0 0000

1 0001

2 0010

3 0011

4 0100

5 0101

6 0110

7 0111

-8 1000

-7 1001

-6 1010

-5 1011

-4 1100

-3 1101

-2 1110

-1 1111

Παρατηρούμε πως οι θετικοί αριθμοί έχουν ως πρώτο ψηφίο 0 και οι

αρνητικοί αριθμοί έχουν ως πρώτο ψηφίο 1.

Παράδειγμα αφαίρεσης

Το αποτέλεσμα του 510 - 210 θα βρεθεί ως

01012Σ + 11102Σ:

0101

+1110

-----

10011

Με την απαλειφή του όρου 100002 το αποτέλεσμα είναι

112 δηλαδή

310.

Αριθμοί κινητής υποδιαστολής

Το πρότυπο IEEE-488

Ο τρόπος παράστασης του αριθμού κινητής υποδιαστολής μπορεί να διαφέρει

σε πολλά σημεία από υπολογιστή σε υπολογιστή

(μήκος σημαινόμενου και εκθέτη, παράσταση αρνητικού σημαινόμενου και εκθέτη,

κανονικοποίηση του σημαινόμενου).

Σήμερα οι περισσότεροι υπολογιστές παριστάνουν τους αριθμούς κινητής υποδιαστολής σύμφωνα με το πρότυπο IEEE-488.

Για αριθμούς διπλής ακρίβειας π.χ.

- H τιμή του Β είναι 2.

- Το πρόσημο του αριθμού παριστάνεται από ένα ξεχωριστό bit

- Ο εκθέτης καταλαμβάνει 11 bit

- Το σημαινόμενο τμήμα καταλαμβάνει 52 bit

- Ο εκθέτης φυλάσσεται αυξημένος κατά 1023 για να παριστάνονται

και να συγκρίνονται εύκολα αριθμοί με αρνητικό εκθέτη

- Το πρώτο bit του σημαινόμενου τμήματος που είναι 1

παραλείπεται και υπονοείται.

Έτσι ο αριθμός καταλαμβάνει συνολικά 64 bit:

Π ΕΕΕΕΕΕΕΕΕΕΕ ΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣ

Για παράδειγμα το π στο δυαδικό σύστημα εφράζεται ως:

11.0010 0100 0011 1111 0110 1010 1000 1000 1000 0101 1010 0011 0000 10....

και στο πρότυπο ΙΕΕΕ-488

με εκθέτη 1 (που παριστάνεται ως 1024) ως:

Π ΕΕΕΕΕΕΕΕΕΕΕ ΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣΣ

0 10000000000 1001001000011111101101010100010001000010110100011000

Προγράμματα

- Εντολές υπολογιστή

0C75:0000 0E PUSH CS

0C75:0001 1F POP DS

0C75:0002 BA0E00 MOV DX,000E

0C75:0005 B409 MOV AH,09

0C75:0007 CD21 INT 21

0C75:0009 B8014C MOV AX,4C01

0C75:000C CD21 INT 21

- Πηγαίος κώδικας

// Draw the circle and numbers

g.setFont(clockFaceFont);

g.setColor(handColor);

circle(xcenter,ycenter,50,g);

g.setColor(numberColor);

g.drawString("9",xcenter-45,ycenter+3);

g.drawString("3",xcenter+40,ycenter+3);

g.drawString("12",xcenter-5,ycenter-37);

g.drawString("6",xcenter-3,ycenter+45);

- Εκτελέσιμος κώδικας

Συμπίεση δεδομένων χωρίς απώλειες

Για τη συμπίεση δεδομένων (data compression)

χωρίς απώλειες (lossless)

χρησιμοποιούνται οι παρακάτω τρόποι:

Εφαρμογές:

Συμπίεση δεδομένων με απώλειες

- Η συμπίεση δεδομένων

με απώλειες (lossy)

βασίζεται σε ιδιαιτερότητες του ανθρώπινου αυτιού και ματιού.

- Τα αποσυμπιεσμένα δεδομένα διαφέρουν σημαντικά σε επίπεδο bit

αλλά ο άνθρωπος τα αισθάνεται ως ίδια.

Εφαρμογές:

- JPEG

- MP3

- Ogg Vorbis

- AAC (Apple)

- WMA (Microsoft)

- MPEG-1 (Video CD)

- MPEG-4

- DivX (DVD ripping)

- Quicktime (Apple)

- RealVideo (RealNetworks)

- WMV (Microsoft)

Ανίχνευση και διόρθωση λαθών

Έλεγχος λαθών

Διόρθωση λαθών

Απόσταση Hamming είναι ο αριθμός των bit κατά τον οποίο διαφέρουν δύο

λέξεις.

Α 000000

Β 001111

Γ 010011

Δ 011100

Ε 100110

Ζ 101001

Θ 110101

Ι 111010

Αν η απόσταση είναι N μπορούμε να διαπιστώσουμε λάθη N-1 bit και να διορθώσουμε

λάθη N-2 bit.

Βιβλιογραφία

- J. Glenn Brookshear.

Computer Science, pages 17–72.

Addison-Wesley, 8th edition, 2004.

- W. Buchholz.

Fingers or fists.

Communications of the ACM, (2):3–11, December 1959.

- Robert G. Burger and

R. Kent Dybvig.

Printing floating-point numbers quickly and accurately.

ACM SIGPLAN Notices, 31(5):108–116, May 1996.

ACM SIGPLAN '96 Conference on Programming Language Design and Implementation.

- William D. Clinger.

How to read floating-point numbers accurately.

ACM SIGPLAN Notices, 25(6):92–101, 1990.

ACM SIGPLAN '90 Conference on Programming Language Design and Implementation.

- IEEE standard for binary

floating-point arithmetic.

Published by the Institute of Electrical and Electronics Engineers, 1985.

ANSI/IEEE Std 754-1995).

- Henry S. Warren Jr.

Hacker's Delight.

Addison-Wesley, 2003.

- Donald E. Knuth.

The

Art of Computer Programming, volume 2 / Seminumerical Algorithms,

chapter 4: Arithmetic.

Addison-Wesley, second edition, 1981.

Παράρτημα: ο πίνακας ASCII

Ο παρακάτω πίνακας εμφανίζει τους χαρακτήρες του πίνακα

ASCII που μπορούν να εμφανιστούν στην οθόνη μαζί με την

τιμή τους σε δεκαεξαδικό σύστημα και την αντίστοιχη περιγραφή.

20 Space

! 21 Exclamation mark

" 22 Quotation mark

# 23 Number sign

$ 24 Dollar sign

% 25 Percent sign

& 26 Ampersand

' 27 Apostrophe

( 28 Left parenthesis

) 29 Right parenthesis

* 2a Asterisk

+ 2b Plus sign

, 2c Comma

- 2d Hyphen-minus

. 2e Full stop

/ 2f Solidus

0 30 Digit zero

1 31 Digit one

2 32 Digit two

3 33 Digit three

4 34 Digit four

5 35 Digit five

6 36 Digit six

7 37 Digit seven

8 38 Digit eight

9 39 Digit nine

: 3a Colon

; 3b Semicolon

< 3c Less-than sign

= 3d Equals sign

> 3e Greater-than sign

? 3f Question mark

@ 40 Commercial at (papaki)

A 41 Latin capital letter a

B 42 Latin capital letter b

C 43 Latin capital letter c

D 44 Latin capital letter d

E 45 Latin capital letter e

F 46 Latin capital letter f

G 47 Latin capital letter g

H 48 Latin capital letter h

I 49 Latin capital letter i

J 4a Latin capital letter j

K 4b Latin capital letter k

L 4c Latin capital letter l

M 4d Latin capital letter m

N 4e Latin capital letter n

O 4f Latin capital letter o

P 50 Latin capital letter p

Q 51 Latin capital letter q

R 52 Latin capital letter r

S 53 Latin capital letter s

T 54 Latin capital letter t

U 55 Latin capital letter u

V 56 Latin capital letter v

W 57 Latin capital letter w

X 58 Latin capital letter x

Y 59 Latin capital letter y

Z 5a Latin capital letter z

[ 5b Left square bracket

\ 5c Reverse solidus

] 5d Right square bracket

' 5e Circumflex accent

_ 5f Low line

` 60 Grave accent

a 61 Latin small letter a

b 62 Latin small letter b

c 63 Latin small letter c

d 64 Latin small letter d

e 65 Latin small letter e

f 66 Latin small letter f

g 67 Latin small letter g

h 68 Latin small letter h

i 69 Latin small letter i

j 6a Latin small letter j

k 6b Latin small letter k

l 6c Latin small letter l

m 6d Latin small letter m

n 6e Latin small letter n

o 6f Latin small letter o

p 70 Latin small letter p

q 71 Latin small letter q

r 72 Latin small letter r

s 73 Latin small letter s

t 74 Latin small letter t

u 75 Latin small letter u

v 76 Latin small letter v

w 77 Latin small letter w

x 78 Latin small letter x

y 79 Latin small letter y

z 7a Latin small letter z

{ 7b Left curly bracket

| 7c Vertical line

} 7d Right curly bracket

~ 7e Tilde

Παράρτημα: οι νεοελληνικοί χαρακτήρες στο πρότυπο Unicode

Ο παρακάτω πίνακας εμφανίζει τους νεοελληνικούς

χαρακτήρες στο πρότυπο κωδικοποίησης Unicode

μαζί με την τιμή τους σε δεκαεξαδικό σύστημα και την αντίστοιχη περιγραφή.

'Α 0386 Capital alpha with acute

Έ 0388 Capital epsilon with acute

Ή 0389 Capital eta with acute

Ί 038a Capital iota with acute

Ό 038c Capital omicron with acute

Ύ 038e Capital upsilon with acute

Ώ 038f Capital omega with acute

ΐ 0390 Small iota with acute and diaeresis

Α 0391 Capital alpha

Β 0392 Capital beta

Γ 0393 Capital gamma

Δ 0394 Capital delta

Ε 0395 Capital epsilon

Ζ 0396 Capital zeta

Η 0397 Capital eta

Θ 0398 Capital theta

Ι 0399 Capital iota

Κ 039a Capital kappa

Λ 039b Capital lamda

Μ 039c Capital mu

Ν 039d Capital nu

Ξ 039e Capital xi

Ο 039f Capital omicron

Π 03a0 Capital pi

Ρ 03a1 Capital rho

Σ 03a3 Capital sigma

Τ 03a4 Capital tau

Υ 03a5 Capital upsilon

Φ 03a6 Capital phi

Χ 03a7 Capital chi

Ψ 03a8 Capital psi

Ω 03a9 Capital omega

ϊ 03aa Capital iota with diaeresis

ϋ 03ab Capital upsilon with diaeresis

ά 03ac Small alpha with acute

έ 03ad Small epsilon with acute

ή 03ae Small eta with acute

ί 03af Small iota with acute

ΰ 03b0 Small upsilon with acute and diaeresis

α 03b1 Small alpha

β 03b2 Small beta

γ 03b3 Small gamma

δ 03b4 Small delta

ε 03b5 Small epsilon

ζ 03b6 Small zeta

η 03b7 Small eta

θ 03b8 Small theta

ι 03b9 Small iota

κ 03ba Small kappa

λ 03bb Small lamda

μ 03bc Small mu

ν 03bd Small nu

ξ 03be Small xi

ο 03bf Small omicron

π 03c0 Small pi

ρ 03c1 Small rho

ς 03c2 Small final sigma

σ 03c3 Small sigma

υ 03c4 Small tau

υ 03c5 Small upsilon

φ 03c6 Small phi

χ 03c7 Small chi

ψ 03c8 Small psi

ω 03c9 Small omega

ϊ 03ca Small iota with diaeresis

ϋ 03cb Small upsilon with diaeresis

ό 03cc Small omicron with acute

ύ 03cd Small upsilon with acute

ώ 03ce Small omega with acute

Introduction to Programming

Υλικό και λογισμικό

- Υλικό (hardware) καλούμε τα φυσικά στοιχεία του

υπολογιστή.

- Λογισμικό (software) καλούμε το σύνολο των προγραμμάτων

που χρησιμοποιεί ο υπολογιστής.

- Τα προγράμματα είναι αποθηκευμένες οδηγίες που εκτελούνται από το

υλικό.

Ιστορική ανασκόπηση

- Προγραμματισμός με διακόπτες

- Γλώσσα μηχανής

- Συμβολική γλώσσα

- Fortran

- Algol, C, Pascal, Modula-2

- Lisp, Simula, Prolog, ML

- Smalltalk, C++, Java

- Visual Basic, TCL/TK, Perl

Η διεργασία του προγραμματισμού

- Προσδιορισμός απαιτήσεων

- Ανάλυση / σχεδίαση

- Συγγραφή σε ψευδοκώδικα

- Συγγραφή στη γλώσσα προγραμματισμού

- Μεταγλώττιση

- Εκτέλεση

- Έλεγχος / επαλήθευση

- Αποσφαλμάτωση

Το περιβάλλον της Visual Basic

Το περιβάλλον υλοποίησης της Visual Basic στο Excel έχει την παρακάτω μορφή:

- Πάνω δεξιά γράφεται ο κώδικας της εφαρμογής

- Άνω αριστερά μπορεί κανείς να επιλέξει τα στοιχεία και τα αρθρώματα

της εφαρμογής.

- Κάτω αριστερά μπορεί κανείς να αλλάξει τις ιδιότητες του στοιχείου που

έχει επιλέξει

- Με την πάνω γραμμή εργαλείων μπορεί κανείς μεταξύ άλλων να

ξεκινήσει και να σταματήσει την εφαρμογή.

Πως γράφουμε απλά προγράμματα

- Στο πρόγραμμα Excel τα προγράμματα συσχετίζονται με

μακροεντολές (macros):

σύνθετες εντολές που μπορούμε να εκτελέσουμε με απλό τρόπο.

- Από την επιλογή Tools - Macro - Macros μπορούμε να δώσουμε όνομα

στη διαδικασία που θα απαρτήσει το πρόγραμμά μας.

- Με την εντολή Create δημιουργούμε τη νέα διαδικασία,

μέσα στην οποία μπορούμε να γράψουμε εντολές

- Για να εκτελέσουμε τη διαδικασία πατάμε F5 στο περιβάλλον του

προγραμματισμού, ή συσχετίζουμε τη διαδικασία μας με κάποιο πλήκτρο.

Πως το Excel μπορεί να γράψει προγράμματα για εμάς

Το πρώτο μου πρόγραμμα

Το πρώτο πρόγραμμα έχει ως στόχο να εμφανίσει στην οθόνη το μήνυμα "hello, world".

Έχει την παρακάτω μορφή:

Sub main()

MsgBox "hello, world"

End Sub

Για να το εκτελέσουμε, πατάμε το πλήκτρο F5 και, αν δεν έχουμε κάνει

κάποιο λάθος, θα δούμε στην οθόνη μας το παρακάτω αποτέλεσμα:

Μορφή του προγράμματος

- Η γραμμή "Sub Main" ορίζει μια διαδικασία (procedure),

στη δική μας περίπτωση το σημείο απ' όπου ξεκινάει το πρόγραμμα.

- MsgBox

- Το κείμενο μέσα στα εισαγωγικά είναι μια

συμβολοσειρά (string).

- End Sub

- Κάθε γραμμή περιέχει μια εντολή

- Μπορούμε να προσθέσουμε δικά μας

σχόλια (comments) αν αρχίσουμε ή συνεχίσουμε μια γραμμή με μονά

εισαγωγικά.

Σταθερές

- Η συμβολοσειρά "hello, world" την

οποία είδαμε στην προηγούμενη ενότητα είναι μια

σταθερά (constant) της Visual Basic.

- Οι σταθερές αυτές χρησιμοποιούνται συχνά για να παραστήσουν μηνύματα

προς το χρήστη (π.χ. "Παρακαλώ βάλτε την κάρτα σας στην υποδοχή") ή

και μεταξύ υπολογιστών (π.χ. "RCPT TO: dspin@aegean.gr").

- Ένα άλλο είδος σταθερών είναι αυτές που παριστάνουν αριθμητικές

τιμές (π.χ. 42 ή 3.1415927).

- Στη Visual Basic ξεχωρίζουμε της ακέραιες (integer)

σταθερές (π.χ. 42, 123456, -3) και τις σταθερές που παριστάνουν

αριθμούς κινητής υποδιαστολής (floating point numbers)

(π.χ. 3.1415827, -2.0, 6.023e-23).

Εκτύπωση τιμών

Απλές πράξεις

Οι αριθμητικές τιμές της Visual Basic μπορούν να συνδυαστούν με τη

χρήση των παρακάτω τελεστών (operators):

| Πράξη | Τελεστής της Visual Basic |

| Πρόσθεση | + |

| Αφαίρεση | - |

| Πολλαπλασιασμός | * |

| Διαίρεση | / |

| Υπόλοιπο ακέραιας διαίρεσης | mod |

| Ύψωση σε δύναμη | ^ |

- Για τον υπολογισμό μιας τιμής, πρώτα εκτελούνται οι πράξεις ανάμεσα

στον τελεστή ^, μετά ανάμεσα στους τελεστές * / mod και

μετά οι πράξεις ανάμεσα στους τελεστές + -.

- Η παραπάνω σειρά μπορεί να μεταβληθεί με τη χρήση παρενθέσεων.

Παραδείγματα

- MsgBox "ένα συν ένα = " + Str(1 + 1)

- MsgBox "Το εμβαδό του δωματίου είναι " + Str(3 * 5) + " τετραγωνικά μέτρα."

- MsgBox Str(36.7) + " βαθμοί Celsius = " + Str(32 + 9.0 / 5.0 * 36.7) + " βαθμοί Fahrenheit."

- MsgBox Str(1 + 2 * 3) 'Τυπώνει 7

- MsgBox Str((1 + 2) * 3) ' Τυπώνει 9

Μεταβλητές

- Οι αριθμητικές τιμές μπορούν να αποθηκευτούν σε

μεταβλητές (variables)

- Το όνομα μιας μεταβλητής πρέπει να αρχίζει με έναν λατινικό αλφαβητικό

χαρακτήρα και να ακολουθείται από λατινικού αλφαβητικούς

χαρακτήρες ή/και ψηφία.

Παράδειγμα: Temperature, X1, Y1, X2, Y2, Total

- Τα ονόματα των μεταβλητών δεν πρέπει να ταυτίζονται με

δεσμευμένες λέξεις (reserved words)

της Visual Basic (Sub, MsgBox, End, κ.λπ.).

- Ο ορισμός τους γίνεται γράφοντας τη λέξη Dim,

το όνομα της μεταβλητής και

τον τύπο της μεταβλητής (integer για ακέραιες τιμές,

double για τιμές κινητής υποδιαστολής,

string για συμβολοσειρές).

- Μπορούμε να ορίσουμε πολλές μεταβλητές ίδιου τύπου χωρίζοντάς τις

με ",".

Παράδειγμα:

Dim Faces as Integer

Dim X As Double, Y As Double

- Για να δώσουμε μια τιμή σε μια μεταβλητή χρησιμοποιούμε τη

σύνταξη:

μεταβλητή = τιμή

για παράδειγμα:

Faces = 2 * 8 + 12

- Στη συνέχεια μπορούμε να χρησιμοποιούμε την τιμή της μεταβλητής

όπως και οποιοδήποτε άλλη σταθερά. Παράδειγμα:

Sub Main()

Dim Faces As Integer

Dim Len As Double

Len = 12.5;

Faces = 6;

MsgBox "Επιφάνεια = " + Str(Len * Len * Faces)

End Sub

Τελεστές σύγκρισης

Οι αριθμητικές τιμές της Visual Basic μπορούν να συγκριθούν με τη

χρήση των παρακάτω τελεστών:

| Σύγκριση | Τελεστής της Visual Basic |

| Ίσο | = |

| Διάφορο | <> |

| Μικρότερο | < |

| Μεγαλύτερο | > |

| Μικρότερο ή ίσο | <= |

| Μεγαλύτερο ή ίσο | >= |

- Για τον υπολογισμό μιας τιμής, πρώτα εκτελούνται οι πράξεις με την

παρακάτω σειρά:

- ^

- * /

- mod

- + -

- = <>. < > <= >=

- Η παραπάνω σειρά μπορεί να μεταβληθεί με τη χρήση παρενθέσεων.

- Το αποτέλεσμα της κάθε σύγκρισης είναι

αληθές (True) αν το αποτέλεσμα της σύγκρισης είναι

αληθές και

ψευδές (False) αν το αποτέλεσμα της σύγκρισης είναι

ψευδές.

- Οι τιμές True και False είναι λογικές σταθερές.

Παραδείγματα

MsgBox 1 + 1 = 2 ' Εμφανίζει True

MsgBox 1 > 2 ' Εμφανίζει False

MsgBox 5 <> 5 ' Εμφανίζει False

MsgBox 1 <= 5 ' Εμφανίζει True

MsgBox 1 <= 1 ' Εμφανίζει True

MsgBox 1 <= 0 ' Εμφανίζει False

Βρόχοι με την εντολή do while

- Μπορούμε να επαναλάβουμε την εκτέλεση ορισμένων εντολών με τη

δομή ελέγχου (control structure) do while ... loop.

- Αυτή χρησιμοποιείται ως εξής:

do while συνθήκη

εντολή

εντολή

...

loop

- Οι εντολές που ακολουθούν το do while εκτελούνται όσο η συνθήκη είναι

αληθής.

Παράδειγμα (εμφανίζει στην οθόνη τους αριθμούς από το 0 μέχρι το 4):

Sub main()

Dim i As Integer

i = 0

Do While i < 5

MsgBox i

i = i + 1

Loop

End Sub

- Αν η συνθήκη δεν είναι αληθής όταν εκτελεστεί το do while για πρώτη

φορά τότε οι εντολές που περιέχονται σε αυτό δε θα εκτελεστούν.

- Η δομή ελέγχου do while ... loop μπορεί να χρησιμοποιηθεί οπουδήποτε θα μπορούσε

και οποιαδήποτε άλλη εντολή (π.χ. η MsgBox) δηλαδή ακόμα και μέσα σε μια άλλη

do while.

Το παρακάτω παράδειγμα εμφανίζει στην οθόνη την προπαίδεια των αριθμών

από το 2 μέχρι το 5.

Sub main()

Dim i As Integer

Dim j As Integer

i = 2

Do While i <= 5

j = i

Do While j <= 5

MsgBox Str(i) + " * " + Str(j) + " = " + Str(i * j)

j = j + 1

Loop

i = i + 1

Loop

End Sub

Η εντολή for

Λογικοί τελεστές

Τα λογικά αποτελέσματα στη Visual Basic μπορούν να συνδυαστούν με τη

χρήση των παρακάτω λογικών τελεστών:

- Τα αποτελέσματα χρήσης των τελεστών παριστάνονται από τους

παρακάτω πίνακες τιμών:

| A | B | A And B | A Or B |

| False | False | False | False |

| False | True | False | True |

| True | False | False | True |

| True | True | True | True |

| A | B | A Xor B | A Eqv B |

| False | False | False | True |

| False | True | True | False |

| True | False | True | False |

| True | True | False | True |

| A | B | A Imp B |

| False | False | True |

| False | True | True |

| True | False | False |

| True | True | True |

| A | Not A |

| False | True |

| True | False |

- Η προτεραιότητα υπολογισμού των λογικών τελεστών ορίζεται ως εξής:

- Not

- And

- Or

- Xor

- Eqv

- Imp

Παράδειγμα

Ο παρακάτω βρόχος μπορεί να αποτελεί τμήμα του προγράμματος

ελέγχου ενός τραπεζικού μηχανήματος αυτομάτων συναλλαγών:

Dim PIN As Integer

Dim Tries As Integer

Const CorrectPIN = 1234

Const MaxTries = 4

Tries = 0

Do

PIN = InputBox("Πληκτρολογήστε τον κωδικό εισόδου")

Tries = Tries + 1

Loop Until PIN = CorrectPIN Or Tries = MaxTries

Με τον προσδιορισμό Const μπορούμε να αντιστοιχούμε ονόματα σε

σταθερές τιμές.

Με τον τρόπο αυτό το πρόγραμμα διαβάζεται και συντηρείται ευκολότερα.

Λογικές τιμές

Η εντολή if-else

- Μπορούμε να εκτελέσουμε ορισμένες εντολές υπό συνθήκη με τη

δομή ελέγχου If.

- Αυτή χρησιμοποιείται ως εξής:

If συνθήκη Then

εντολή

...

End If

- Οι εντολή που ακολουθεί το If εκτελείται αν η συνθήκη είναι

αληθής.

-

Παράδειγμα (υπολογίζει και τυπώνει την απόλυτη τιμή των αριθμών που διαβάζει

μέχρι να συναντήσει το 0):

Sub main()

Dim Num As Integer

Do

Num = InputBox("Please enter a number")

If Num < 0 Then

Num = -Num

End If

MsgBox "The absolute value is " + Str(Num)

Loop Until Num = 0

End Sub

- Η δομή ελέγχου If μπορεί να ακολουθηθεί και από τη δομή Else

για να προσδιορίσουμε εντολές που θα εκτελεστούν αν η συνθήκη δεν

ισχύει.

Παράδειγμα:

If grade >= 5 Then

MsgBox "Περνάει"

Else

MsgBox "Απορρίπτεται"

End If

- Μπορούμε να συνδυάσουμε συνεχόμενα Else If για πολλαπλούς

ελέγχους. Παράδειγμα:

If grade >= 9 Then

MsgBox "'Αριστα!"

ElseIf grade >= 7 Then

MsgBox "Λίαν καλώς"

ElseIf grade >= 5 Then

MsgBox "Καλώς"

Else

MsgBox "Κακώς"

End If

Ο τύπος της συμβολοσειράς

- Μπορούμε να ορίσουμε μεταβλητές με τύπο

συμβολοσειρά

με τον τύπο string:

Dim Name as String

- Οι μεταβλητές αυτές μπορούν να αποθηκεύσουν μεταβλητό αριθμό από

χαρακτήρες.

- Οι σταθερές τύπου συμβολοσειράς γράφονται με τη χρήση των διπλών εισαγωγικών:

Dim Name as String

Name = "Γιώργος"

- Αν θέλουμε να παραστήσουμε εισαγωγικά σε μια σταθερή συμβολοσειρά τα

γράφουμε με δύο διπλά εισαγωγικά:

Dim Msg as String

Msg = "Πατήστε ""Enter"" για να συνεχίσετε"

Συναρτήσεις για συμβολοσειρές

Στη Visual Basic μπορούμε να χειριστούμε συμβολοσειρές με τη χρήση

διάφορων συναρτήσεων

(έχουμε δει πως μπορούμε να ενώσουμε δύο συμβολοσειρές με τον τελεστή +).

Οι πιο σημαντικές συναρτήσεις είναι οι παρακάτω:

- Len(string)

- Επιστρέφει το μήκος μιας συμβολοσειράς

- Left(string, length)

- Επιστρέφει length χαραρακτήρες από αριστερά

- Right(string, length)

- Επιστρέφει length χαραρακτήρες από δεξιά

- Mid(string, start[, length])

- Επιστρέφει length χαρακτήρες από τη

θέση start (ή όλη τη συμβολοσειρά από τη θέση start και μετά).

- LTrim(string)

- Αφαιρεί κενά στο αριστερό μέρος της συμβολοσειράς

- RTrim(string)

- Αφαιρεί κενά στο δεξί μέρος της συμβολοσειράς

- Trim(string)

- Αφαιρεί κενά αριστερά και δεξιά της συμβολοσειράς

Τέλος, η εντολή

Mid(stringvar, start[, length]) = string

επιστρέπει την αλλαγή ενός μέρους μιας συμβολοσειράς (από τη θέση start

και για length χαρακτήρες) με μια άλλη.

Αριθμητικοί τύποι

Η Visual Basic παρέχει αρκετούς διαφορετικούς τύπους για το χειρισμό αριθμών.

Είναι σημαντικό να επιλέξουμε τον κατάλληλο τύπο σύμφωνα με τις ανάγκες μας.

Ο παρακάτω πίνακας μπορεί να μας οδηγήσει στην κατάλληλη επιλογή:

| Integer | -32,768 to 32,767 |

| Long (long integer) | -2,147,483,648 to 2,147,483,647 |

| Single (single-precision floating-point) | -3.402823E38 to -1.401298E-45 for negative values; 1.401298E-45 to 3.402823E38 for positive values |

| Double (double-precision floating-point) | -1.79769313486232E308 to -4.94065645841247E-324 for negative values; 4.94065645841247E-324 to 1.79769313486232E308 for positive values |

| Currency (scaled integer) | -922,337,203,685,477.5808 to 922,337,203,685,477.5807 |

| Decimal | +/-79,228,162,514,264,337,593,543,950,335 with no decimal point; +/-7.9228162514264337593543950335 with 28 places to the right of the decimal; smallest non-zero number is +/-0.0000000000000000000000000001 |

Αξίζει να προσέξουμε τα παρακάτω:

Μαθηματικές συναρτήσεις

Οι βασικές μαθηματικές συναρτήσεις της Visual Basic είναι οι παρακάτω:

- Abs

- Απόλυτη τιμή

- Sgn

- Πρόσημο

- Fix

- Αφαίρεση του δεκαδικού τμήματος (στρογγύλευση προς το 0)

- Int

- Στρογγύλευση προς τα κάτω

- Sqr

- Τετραγωνική ρίζα

- Log

- Φυσικός λογάριθμος

- Exp

- e υψωμένο σε δύναμη

- Rnd

- Ψευδοτυχαίος αριθμός 0 <= χ < 1.

Αρνητικό όρισμα θέτει νέα αρχή για παραγωγή αριθμών, θετικό επιστρέφει

τον επόμενο αριθμό της σειράς.

- Sin

- Ημίτονο

- Cos

- Συνημίτονο

- Tan

- Εφαπτομένη

- Atn

- Αντίστροφη εφαπτομένη

Λογιστικές συναρτήσεις

Η Visual Basic παρέχει μια σειρά από συναρτήσεις για υπολογισμούς

λογιστικής φύσης σύμφωνα με τον παρακάτω πίνακα:

| Υπολογισμός | Συνάρτηση |

| Calculate the future value of an annuity based on periodic, fixed payments and a fixed interest rate.

|

FV(rate, nper, pmt[, pv[, type]])

|

| Calculate the depreciation of an asset for a specific time period using the double-declining balance method or some other method you specify.

|

DDB(cost, salvage, life, period[, factor])

|

| Calculate the interest payment for a given period of an annuity based on periodic, fixed payments and a fixed interest rate.

|

IPmt(rate, per, nper, pv[, fv[, type]])

|

| Calculate the internal rate of return for a series of periodic cash flows (payments and receipts).

|

IRR(values()[, guess])

|

| Calculate the modified internal rate of return for a series of periodic cash flows (payments and receipts).

|

MIRR(values(), finance_rate, reinvest_rate)

|

| Calculate the number of periods for an annuity based on periodic, fixed payments and a fixed interest rate.

|

NPer(rate, pmt, pv[, fv[, type]])

|

| Calculate the net present value of an investment based on a series of periodic cash flows (payments and receipts) and a discount rate.

|

NPV(rate, values())

|

| Calculate the payment for an annuity based on periodic, fixed payments and a fixed interest rate.

|

Pmt(rate, nper, pv[, fv[, type]])

|

| Calculate the principal payment for a given period of an annuity based on periodic, fixed payments and a fixed interest rate.

|

PPmt(rate, per, nper, pv[, fv[, type]])

|

| Calculate the present value of an annuity based on periodic, fixed payments to be paid in the future and a fixed interest rate.

|

PV(rate, nper, pmt[, fv[, type]])

|

| Calculate the interest rate per period for an annuity.

|

Rate(nper, pmt, pv[, fv[, type[, guess]]])

|

| Calculate the straight-line depreciation of an asset for a single period.

|

SLN(cost, salvage, life)

|

| Calculate the sum-of-years' digits depreciation of an asset for a specified period.

|

SYD(cost, salvage, life, period)

|

Μετατροπή αριθμών σε συμβολοσειρές

Η συνάρτηση Format επιτρέπει τον ακριβή καθορισμό της μετατροπής

αριθμητικών τιμών σε συμβολοσειρές.

Η σύνταξή της είναι:

Format(έκφραση[, εμφάνιση])

όπου η "εμφάνιση" είναι μια συμβολοσειρά που καθορίζει θα μετατραπεί η

αντίστοιχη έκφραση σύμφωνα με τους παρακάτω κανόνες:

- 0

- Εμφανίζει ένα ψηφίο ή 0

- #

- Εμφανίζει ένα ψηφίο ή κενό

- .

- Καθορίζει το σημείο εμφάνισης των δεκαδικών τιμών

- ,

- Καθορίζει το διαχωρισμό των χιλιάδων

- %

- Εμφανίζει το πηλίκο του αριθμού με το 100 ως ποσοστό

- E+

- Εμφανίζει τον αριθμό σε εκθετική μορφή με πρόσημο στους θετικούς εκθέτες

- E-

- Εμφανίζει τον αριθμό σε εκθετική μορφή χωρίς πρόσημο στους θετικούς εκθέτες

- "σύμβολα"

- Εμφανίζει τα σύμβολα μέσα στα εισαγωγικά

Παράδειγμα:

Sub main()

Dim x As Currency

x = 1500000

MsgBox ("Κερδίσατε " + Format(x, "0,0.00 ""EUR""!"))

End Sub

Εμφανίζει:

Ορισμός διαδικασίας

- Για να οργανώσουμε καλύτερα τον κώδικα που γράφουμε, αλλά και

για να μπορούμε να χρησιμοποιούμε τα ίδια τμήματα του κώδικα

πολλές φορές μπορούμε να ορίσουμε ένα σύνολο από εντολές ως

μια διαδικασία (procedure)

(στη Visual Basic υπορουτίνα (subroutine)).

- Μπορούμε να ορίσουμε δικές μας διαδικασίες με τον εξής τρόπο:

Sub όνομα διαδικασίας()

δηλώσεις τοπικών μεταβλητών;

εντολές

end Sub

- Στο πρόγραμμα η κλήση (call) της διαδικασίας

γίνεται κάθε φορά που εμφανίζεται μια εντολή με το όνομα της διαδικασίας

που ορίσαμε.

Στο σημείο αυτό η εκτέλεση συνεχίζει με τις εντολές της διαδικασίας,

και, όταν αυτές ολοκληρωθούν, η εκτέλεση

επιστρέφει στο σημείο απ' όπου ξεκίνησε.

-

Παράδειγμα:

Sub main()

hello

MsgBox "Back from hello"

hello

End Sub

' Display hello world

Sub hello()

MsgBox "Hello, world"

End Sub

-

Κάθε διαδικασία έχει ένα όνομα.

Στο πρόγραμμά μας χρησιμοποιούμε το όνομα της διαδικασίας όταν θέλουμε

να εκτελεστεί ο αντίστοιχος κώδικας.

- Η εντολή exit sub μπορεί να εμφανιστεί σε οποιοδήποτε σημείο της διαδικασίας.

Στο σημείο εκείνο σταματά η εκτέλεση της διαδικασίας και ο

έλεγχος ροής (control flow) του προγράμματος

συνεχίζει από το σημείο που κλήθηκε η συνάρτηση.

- Η διαδικασία Main είναι αυτή από την οποία ξεκινά η εκτέλεση του

προγράμματος.

Ορίσματα

- Μπορούμε να μεταβάλουμε τη λειτουργικότητα μιας διαδικασίας με

τη χρήση ορισμάτων.

Κάθε όρισμα (argument) μεταφέρεται από το σημείο

που καλούμε τη διαδικασία μέσα στη διαδικασία μέσω μιας ειδικής μεταβλητής.

- Τα ορίσματα της διαδικασίας είναι μια σειρά από ονόματα και τύπους

μεταβλητών χωρισμένα με κόμμα.

- Όταν καλείται μια διαδικασία οι μεταβλητές που ορίστηκαν ως όρισμα

παίρνουν τις τιμές που δόθηκαν κατά την κλήση.

- Παράδειγμα:

Sub main()

StrongMessage "Hello", 5, "*"

StrongMessage "world", 10, "!"

End Sub

' Display the message msg prefixed by n instances of the string s

Sub StrongMessage(msg As String, n As Integer, s As String)

Dim head As String

' Could use String(s, n) here

For i = 1 To n

head = head + s

Next i

MsgBox head + msg + head

End Sub

Ορισμός συνάρτησης

- Μπορούμε ακόμα να ορίσουμε δικές μας συναρτήσεις με τον εξής τρόπο:

Function όνομα συνάρτησης(δηλώσεις παραμέτρων) as τύπος αποτελέσματος

δηλώσεις τοπικών μεταβλητών;

εντολές

όνομα = τιμή

end Function

- Οι παράμετροι της συνάρτησης είναι μια σειρά από τύπους και ονόματα

μεταβλητών χωρισμένα με κόμμα.

- Όταν καλείται μια συνάρτηση οι μεταβλητές που ορίστηκαν ως παράμετροι

παίρνουν τις τιμές που δόθηκαν στο όρισμα κατά την κλήση.

- Για να θέσουμε την τιμή που επιστρέφει η συνάρτηση αναθέτουμε μια

τιμή στο όνομά της (δεν ορίζουμε αντίστοιχη μεταβλητή).

- Παράδειγμα:

Sub main()

MsgBox "64!=" + Str(factorial(45))

End Sub

' Return n!

Function factorial(n As Integer) As Double

Dim i As Integer

Dim r As Double ' result

r = 1

For i = 1 To n

r = r * i

Next i

factorial = r

End Function

- Η εντολή exit function μπορεί να εμφανιστεί σε οποιοδήποτε σημείο της συνάρτησης.

Στο σημείο εκείνο σταματά η εκτέλεση της συνάρτησης και ο

έλεγχος ροής του προγράμματος

συνεχίζει από το σημείο που κλήθηκε η συνάρτηση.

Στοιχεία αντικεμενοστρεφούς προγραμματισμού

- Κάθε οντότητα είναι ένα αντικείμενο (object).

- Υπολογισμοί γίνονται όταν ένα αντικείμενο στείλει ένα

μήνυμα (message) σε άλλο αντικείμενο

(ή - σύμφωνα με την επικρατέστερη ορολογία -

καλέσει μια μέθοδο (method) ενός άλλου αντικειμένου.)

Μια μέθοδος μπορεί να έχει ως όρισμα στοιχεία που είναι απαραίτητα

για την εκτέλεση του υπολογισμού.

- Κάθε αντικείμενο έχει τη δική του μνήμη για να αποθηκεύει την

κατάστασή του.

Οι μεταβλητές στις οποίες αποθηκεύεται η κατάσταση αυτή

καλούνται ιδιότητες (properties)

(ή μεταβλητές στιγμιότυπου (instance variables)).

- Κάθε αντικείμενο αποτελεί στιγμιότυπο (instance)

μιας κλάσης.

Η κλάση (class) είναι μια ομάδα από ομοειδή αντικείμενα.

- Η κλάση είναι ο χώρος στον οποίο ορίζεται η συμπεριφορά των αντικειμένων.

Όλα τα αντικείμενα μιας κλάσεις μοιράζονται την ίδια συμπεριφορά

(εκτελούν τις ίδιες μεθόδους).

- Οι κλάσεις μπορούν να οργανωθούν σε μια δενδρική δομή

που ορίζει κληρονομικότητα (inheritance).

Ιδιότητες και μέθοδοι που έχουν οριστεί σε μια μητρική κλάση

κληρονομούνται και είναι προσβάσιμες και από κάθε

υποκλάση (subclass) της.

Προγραμματισμός με αντικείμενα

Σύνδεση με το Excel

Η σύνδεση με το Excel μας επιτρέπει να δημιουργήσουμε αυτόματα

φύλλα εργασίας ή να διαβάσουμε υπάρχοντα.

Η πρόσβαση στο Excel γίνεται μέσα από το αντικείμενο Excel.Application

και τις κλάσεις που το αποτελούν.

Ο παρακάτω πίνακας των βασικών κλάσεων προέρχεται από την τεκμηρίωση

που παρέχει η Microsoft:

Στο παράδειγμα που ακολουθεί δημιουργούμε ένα νέο φύλλο εργασίας,

γεμίζουμε ορισμένα κελιά από έναν πίνακα και άλλα με τυχαίες

τιμές και δημιουργούμε ένα γράφημα από τις τιμές αυτές.

Sub main()

Dim xl As Excel.Application

Dim ws As Excel.Worksheet

Dim wb As Excel.Workbook

Dim regions(4, 1) As String

regions(0, 0) = "Europe"

regions(1, 0) = "Americas"

regions(2, 0) = "Asia"

regions(3, 0) = "Africa"

Set xl = New Excel.Application

xl.Visible = True

Set wb = xl.Workbooks.Add

Set ws = wb.Worksheets(1)

ws.Range("A2:A5") = regions

For i = 2 To 5

ws.Range("B" & Format(i)).Value = i * 110 * Rnd

Next i

Dim chart As Excel.chart

Dim rn As Range

Set rn = ws.Range("A1:B5")

Set chart = wb.Charts.Add

chart.ChartWizard rn, xl3DPie, 7, xlColumns, 1, 1, 1, "Sales by area", "Areas", "Sales"

End Sub

Χειρισμός χρόνου

Το παρακάτω παράδειγμα μας δείχνει πως μπορούμε με πρόγραμμα

να δημιουργήσουμε μια καθυστέριση ορισμένων δευτερολέπτων.

' Delay the specified number of seconds

Sub delay(t As Integer)

Dim i As Integer

For i = 1 To t

delayHalfSecond

Next i

End Sub

' Delay a period between (0-1) second

Sub delayHalfSecond()

Dim start As Date

start = Now

Do While Second(start) = Second(Now)

' Let the computer do something else

DoEvents

Loop

End Sub

Πρόσβαση στο πρόχειρο

Το πρόχειρο (clipboard) των Windows συχνά περιέχει

κείμενο το οποίο έχουμε αντιγράψει, αποκόψει ή θέλουμε να επικολήσουμε

σε άλλες εφαρμογές.

Μπορούμε να έχουμε πρόσβαση στο πρόχειρο με το

αντικείμενο (object) ClipBoard και τη

μέθοδο (method) GetText ως εξής:

Dim Result as String

Result = Clipbboard.GetText

Αντίστοιχα, μπορούμε να κάνουμε το πρόχειρο να περιέχει μια συμβολοσειρά

με τις μεθόδους Clear και SetText:

Clipboard.Clear

Clipboard.SetText("These are the new clipboard contents")

Βιβλιογραφία

- Michael Halvorson

Visual Basic 6 Βήμα προς βήμα.

Εκδόσεις Κλειδάριθμος, Αθήνα.

- David Boctor.

Microsoft Office 2000 Visual Basic Fundamentals.

Microsoft Press, Redmond, WA, USA, 1999.

- J. Glenn Brookshear.

Computer Science, pages 225–284, 319–358.

Addison-Wesley, 8th edition, 2004.

- Desmond Francis

D' Souza and Alan Cameron Wills.

Objects, Components, and Frameworks With UML : The Catalysis

Approach.

Addison-Wesley, 1998.

- Scott M. Lewandowski.

Frameworks for component-based client/server computing.

ACM Computing Surveys, 30(1):3–27, March 1998.

- Peter M. Maurer.

Components: What if they gave a revolution and nobody came.

IEEE Software, 33(6):28–34, June 2000.

- Urban Müller.

Brainf****: An

eight-instruction turing-complete programming language.

- Oscar Nierstrasz,

Simon Gibbs, and Dennis Tsichritzis.

Component-oriented software development.

Communications of the ACM, 35(9):160–165, September 1992.

- Diomidis Spinellis

and Konstantinos Raptis.

Component mining: A process and its pattern language (http://softlab.icsd.aegean.gr/~dspin/pubs/jrnl/2000-IST-Components/html/comp.html).

Information and Software Technology, 42(9):609–617, June

2000.

- Diomidis Spinellis.

Explore, excogitate, exploit: Component mining (http://softlab.icsd.aegean.gr/~dspin/pubs/jrnl/1999-Computer-Components/html/comp.html).

IEEE Computer, 32(9):114–116, September 1999.

- Clemens Szyperski.

Component Software: Behind Object-Oriented Programming.

Addison-Wesley, 1998.

- Jeffrey M. Voas.

The challenges of using COTS software in component-based development.

Computer, 31(6):44–45, June 1998.

- Alan Cameron Wills.

Designing component

kits and architectures.

In L. Barroca, J. Hall, and P. Hall, editors, Software Architectures:

Advances and Applications. Springer Verlag, 1999.

Παράρτημα: Χαρακτηριστικές αλγοριθμικές γλώσσες

Σε μια αλγοριθμική (imperative) γλώσσα

το πρόγραμμα εκφράζει άμεσα τα βήματα που επιθυμούμε να

εκτελέσει ο υπολογιστής.

- Fortran, Fortran 9X

- Cobol

- Algol-60

- Basic

- PL/I

- Pascal, Modula-2, Oberon

- C

- Ada

- Smalltalk

- C++

- Awk, Perl, Tcl/Tk

- Java

- Python

Παράρτημα: Χαρακτηριστικές δηλωτικές γλώσσες

Σε μια δηλωτική (declarative) γλώσσα

το πρόγραμμα εκφράζει τη δομή του προβλήματος που θέλουμε

να επιλύσουμε.

Η γλώσσα προγραμματισμού παρέχει τον κατάλληλο μηχανισμό ελέγχου

ο οποίος χρησιμοποιώντας τη δομή που έχουμε ορίσει καταλήγει

στο επιθυμητό αποτέλεσμα.

Γλώσσες βασισμένες στη λογική

Γλώσσες βασισμένες σε συναρτήσεις

Παράρτημα: Βασικά γλωσσικά εργαλεία

- Προετοιμαστής/Διορθωτής (Editor)

- Επιτρέπει τη συγγραφή και την αλλαγή του προγράμματος.

- Προεπεξεργαστής (Preprocessor)

- Επεξεργάζεται το πρόγραμμα εκτελώντας απλούς

συμβολικούς μετασχηματισμούς και παράγει ένα αντίστοιχο πρόγραμμα.

Χρησιμοποιείται σε συμβολικές γλώσσες, τη Fortran (Ratfor), τη C, και τη C++.

- Συμβολομεταφραστής (Assembler)

- Μετατρέπει τη συμβολική γλώσσα του επεξεργαστή σε γλώσσα

μηχανής.

- Μεταγλωττιστής (Compiler)

- Μεταφράζει μια γλώσσα υψηλού επιπέδου σε γλώσσα επιπέδου μηχανής.

- Διερμηνευτής (Interpreter)

- Εκτελεί άμεσα ένα πρόγραμμα σε γλώσσα υψηλού επιπέδου.

- Συνδέτης (Linker)

- Συρράφει τμήματα ενός προγράμματος που έχουν μεταγλωττιστεί ξεχωριστά

σε ένα συνεχές πρόγραμμα.

- Φορτωτής (Loader)

- Φορτώνει το πρόγραμμα στη μνήμη του επεξεργαστή διορθώνοντας αναφορές

σε σχετικές θέσεις μνήμης.

Συνήθως τμήμα του λειτουργικού συστήματος.

- Αποσφαλματωτής (Debuger)

- Επιτρέπει την εκτέλεση του προγράμματος βήμα-βήμα, την

εξέταση και αλλαγή μεταβλητών του

και γενικά ενέργειες που αποσκοπούν στην ανίχνευση

λαθών που μπορεί να περιέχει το πρόγραμμα.

- Διερμηνευτής (Interpreter)

- Εκτελεί απευθείας τις εντολές του προγράμματος χωρίς ενδιάμεσο στάδιο

μεταγλώττισης.

Παράρτημα: Είσοδος στοιχείων

Παράρτημα: Βρόχοι με την εντολή loop while

Παράρτημα: Προσδιορισμός της συνθήκης με τη χρήση της Until

- Μερικές φορές είναι πιο φυσικό να εκφράσουμε τη συνθήκη που

τερματίζει το βρόχο αντί για τη συνθήκη που πρέπει να είναι αληθής

για να εκτελείται ο βρόχος.

- Και οι δύο δομές ελέγχου που είδαμε μπορούν να διατυπωθούν με τη

χρήση του προσδιορισμού "Until συνθήκη" αντί για τον προσδιορισμό

"While συνθήκη".

- Έτσι, τα παραδείγματα που έχουμε δει μπορούν να γραφτούν και ως

εξής:

Παράδειγμα do while ... loop

(εμφανίζει στην οθόνη τους αριθμούς από το 0 μέχρι το 4):

Sub main()

Dim i As Integer

i = 0

Do Until i >= 5

MsgBox i

i = i + 1

Loop

End Sub

Παράδειγμα do ... loop while

(θέλουμε ο χρήστης να εισάγει έναν αριθμό μικρότερο του 10):

Sub main()

Dim Number As Integer

Do

Number = InputBox("Δώστε έναν αριθμό μικρότερο του 10")

Loop Until Number < 10

MsgBox "Δώσατε " + Str(Number)

End Sub

Παράρτημα: Έξοδος από το βρόχο

Παράρτημα: H εντολή select

- Η εντολή select μας επιτρέπει να κατευθύνουμε τη ροή του

προγράμματος προς μια συγκεκριμένη τιμή ανάλογα με την

τιμή μιας παράστασης.

- Συντάσσεται ως εξής:

Select Case παράσταση

Case λίστα τιμών1

εντολή1

εντολή1α

...

Case λίστα τιμών2

εντολή2

...

...

Case Else

εντολή ν

...

End Select

- Ανάλογα με ποια από τις τιμές ισούται η τιμή της παράστασης

εκτελούνται οι αντίστοιχες εντολές.

- Αν καμία από τις τιμές δεν ταυτίζεται με την τιμή της παράστασης

τότε εκτελείται η εντολή που ακολουθεί την Case Else (αν υπάρχει), αλλιώς

δεν εκτελείται καμία εντολή.

- Οι τιμές για κάθε case μπορεί να είναι

- μια έκφραση (π.χ. 42 ή i + 9),

- ο ορισμός μιας περιοχής με τη χρήση to (π.χ. 1 to 10)

- μια σύγκριση της τιμής της απόφασης με μια έκφραση με τη χρήση της

λέξης Is (π.χ. Is > 100)

- ή ένα σύνολο από από τα παραπάνω χωρισμένα με , (π.χ. 3 to 5, 50, 90, is > LastVal)

- Παράδειγμα:

Dim Number As Integer

Number = InputBox("Enter a Number")

Select Case Number ' Evaluate Number.

Case 1 To 5 ' Number between 1 and 5.

MsgBox "Between 1 and 5"

Case 6, 7, 8 ' Number between 6 and 8.

MsgBox "Between 6 and 8"

Case Is > 8 And Number < 11 ' Number is 9 or 10.

MsgBox "Greater than 8"

Case Else ' Other values.

MsgBox "Not between 1 and 10"

End Select

Παράρτημα: Σύγκριση συμβολοσειρών

Με τον τελεστή Like μπορούμε να συγκρίνουμε αν μια συμβολοσειρά

μοιάζει με ένα συγκεκριμένο πρότυπο.

Τα πρότυπα καθορίζονται με τη χρήση των παρακάτω χαρακτήρων:

- ?

- Ταιριάζει με οποιοδήποτε ένα χαρακτήρα

- *

- Ταιριάζει με μηδέν ή περισσότερους χαρακτήρες

- #

- Ταιριάζει με οποιοδήποτε ψηφίο

- [λίστα]

- Ταιριάζει με οποιοδήποτε χαρακτήρα στη λίστα (π.χ. [aeiyuio])

- [!λίστα]

- Ταιριάζει με οποιοδήποτε χαρακτήρα δεν περιέχεται στη λίστα

Η λίστα μπορεί να περιέχει χαρακτήρες ή μια περιοχή χαρακτήρων με τη σύνταξη

χαρακτήρας-χαρακτήρας (π.χ. [A-Z].

Αν θέλουμε η λίστα να περιέχει το -, τότε αυτό πρέπει να εμφανίζεται πρώτο στη

λίστα.

Παράδειγμα (ο βρόχος ελέγχει αν ο ταχυδρομικός κώδικας είναι γραμμένος σωστά):

Sub main()

Dim PostCode As String

Dim CodeOk As Boolean

Do

PostCode = InputBox("Δώστε ταχυδρομικό κώδικα")

CodeOk = (PostCode Like "##[- ]###" Or PostCode Like "###[- ]##")

If Not CodeOk Then

MsgBox "Λάθος ταχυδρομικός κώδικας, δοκιμάστε ξανά."

End If

Loop Until CodeOk

End Sub

Theoretical Computer Science; Algorithms and Data Structures

Επαλήθευση αλγορίθμων

Παράδειγμα

Είσοδος:

Α(1..Ν): πίνακας ακεραίων

N : ακέραιος

Έξοδος:

Β(1..Ν): πίνακας ακεραίων

Προϋποθέσεις:

Ν >= 1

Μετασυνθήκες:

Β(1..Ν) περιέχει τις τιμές του Α(1..Ν)

Μεταβλητές

Ι : Ακέραιος

I := 1

Όσο Ι <= Ν

Β(Ι) := Α(Ι)

Αναλοίωτη συνθήκη: Β(1..Ι) := Α(1..Ι)

Συνθήκη σύγκλισης: Ν - Ι

Ι := Ι + 1

Τέλος

Αποδοτικότητα των αλγορίθμων

- Η σημειογραφία Ο()

- Γραμμική ανίχνευση Ο(ν)

- Δυαδική ανίχνευση Ο(log ν)

- Διπλός βρόχος Ο(ν2)

- Κατώτερο (απόδειξης) πραγματικό και ανώτερο (αλγοριθμικό) κόστος

- Κόστος μνήμης

Πολυπλοκότητα

Μη υπολογισιμότητα

Τερματίζει(Πρόγραμμα, Δεδομένα)

Είσοδος: Πρόγραμμα, Δεδομένα

Έξοδος: Αληθές αν το πρόγραμμα τερματίζει με τα δεδομένα,

αλλιώς ψευδές.

Δοκιμή(Πρόγραμμα, Δεδομένα)

Αν Τερματίζει(Πρόγραμμα, Δεδομένα) Τότε

Όσο αληθές

Τέλος (Όσο)

Αλλιώς

Δοκιμή := ψευδές

Τέλος (Αν)

Δοκιμή(Δοκιμή ..., Δοκιμή ...)

Αλγοριθμική οικουμενικότητα

Πεντάδα Α = (Ι, Ο, S, λ, δ)

- Ι : Τιμές εισόδου

- Ο : Τιμές εξόδου

- S : Πεπερασμένο σύνολο εσωτερικών καταστάσεων

- λ : S X I -> S Συνάρτηση επόμενης κατάστασης

- δ : S X I -> O Συνάρτηση επόμενης τιμής εξόδου

Η μηχανή του Turing

- Πεπερασμένο αλφάβητο: Α

- Πεπερασμένο σύνολο καταστάσεων: Μ

- Άπειρη ταινία

- Κεφαλή γραφής και ανάγνωσης

- Διάγραμμα μετάπτωσης: (Α Χ Μ) -> (Α X {Δ, Α, Σ}) Χ Μ

Παραδείγματα

- Εγγραφή συμβόλου στο τέλος της ταινίας

- Αντιγραφή ταινίας

- Πρόσθεση

Η θέση των Church/Turing

Πιθανοτικοί αλγόριθμοι

Δειπνούντες φιλόσοφοι

Για πάντα

Πέτα νόμισμα και περίμενε το ανάλογο πηρούνι

Αν υπάρχει και το άλλο πηρούνι Τότε

πάρε το άλλο πηρούνι

φάε

Αλλιώς

Άσε τα πηρούνια

Τέλος

Τέλος

Γλώσσες προγραμματισμού

- Επιβάλλουν την έκφραση ενός αλγορίθμου με τυπική μορφή.

- Χρησιμοποιούνται άμεσα ή έμμεσα από τον υπολογιστή.

- Διαφορετικές γλώσσες διαθέτουν διαφορετικά επίπεδα και μέσα έκφρασης.

Γλώσσα μηχανής

89 D9

B8 01 00

83 F9 00

74 05

F7 E1

49

EB F6

Συμβολική γλώσσα

; Παραγοντικό του BX στο AX

MOV CX, BX ; Μετρητής στο CX

MOV AX, 1 ; Αρχική τιμή 1

LOOP: CMP CX, 0 ; Τέλος;

JZ DONE ; Ναι, έξοδος

MUL CX ; Όχι, πολλαπλασίασε ΑΧ με CX

DEC CX ; Επόμενη τιμή του CX

JMP LOOP ; Πίσω στο βρόχο

DONE:

Fortran 77

C Return factorial of N

C

FUNCTION IFACTORIAL(N)

INTEGER N

INTEGER IFACTORIAL

INTEGER IRESULT, I

IRESULT = 1

DO I = 1, N